– Hvor længe vil/må du opbevare persondata?

Et spørgsmål som alle der arbejder med GDPR, skal forholde sig til!

- 1 uge

- 1 måned

- 1, 5 eller 10 år

Det afhænger ikke kun af din bedømmelse og argumentation. Det handler også om lovgivninger, som bogføringsloven der siger 5 år, og journaliseringsloven der ofte er 10 år.

Men for de fleste handler det først om at definere, hvor længe har jeg ret (hjemmel) til at beholde de personrelaterede data. Det handler ikke om, hvor længe jeg syntes det kunne være en god ide.

Slette data.. helst ikke.

Ja jeg syntes også, at det førhen var fint når jeg søgte efter en mail, at jeg faktisk kunne gå 10 år eller mere tilbage. Det var ikke altid, at det var noget præcist jeg søgte efter, -noget der skete for 10 år siden. Men det var lidt ligesom at kigge på gamle billeder.

Det går ikke mere. Du skal beskrive hvorfor du vælger den sletteregel du nu vælger.

Eksempel 1. Mails.

Firmaet modtager en mail fra en ny kunde i deres [email protected], hvor kunden beder om mere info og pris på en vare/ydelse. Mailen bliver besvaret med relevante oplysninger. Kunden vender aldrig tilbage. Hvor længe kan du med god grund beholde denne mail?

Hvis du sælger varer/ydelser med kort beslutnings tid, ja så kan du ikke beholde den ret længe. Måske 3-6 måneder. Hvorimod hvis kunders beslutnings tid ofte er 6-12-18 måneder før køb, så vil jeg vurdere, at 1-2 år vil være OK at opbevare denne mail. Det vigtigste er at du vurderer realistisk, og beskriver din vurdering så detaljeret som muligt.

Hvis kunden derimod køber, så har du nu en aktiv relation, som betyder, at du kan have en slettefrist der siger, at du ikke sletter aktive kunders data.

Mail sendes rundt i virksomheden.

Tingene bliver ofte mere komplicerede, når man også internt i virksomheden sender kunde mails rundt. Den modtagne mail til [email protected] modtages og videresendes så til en sælger. Sælger skal lige have nogle tekniske ting på plads, så han videresender den til teknisk afdeling, som besvarer den med priser.

Nu ligger den mail i 3 mailbokse, [email protected], sæ[email protected], [email protected]. Og køber han ikke, skal den slettes i alle 3 mailbokse. Køber han, kan man opbevare den indtil han ikke længere er kunde, og så skal den stadig slettes i alle mailbokse.

Skraldespanden.

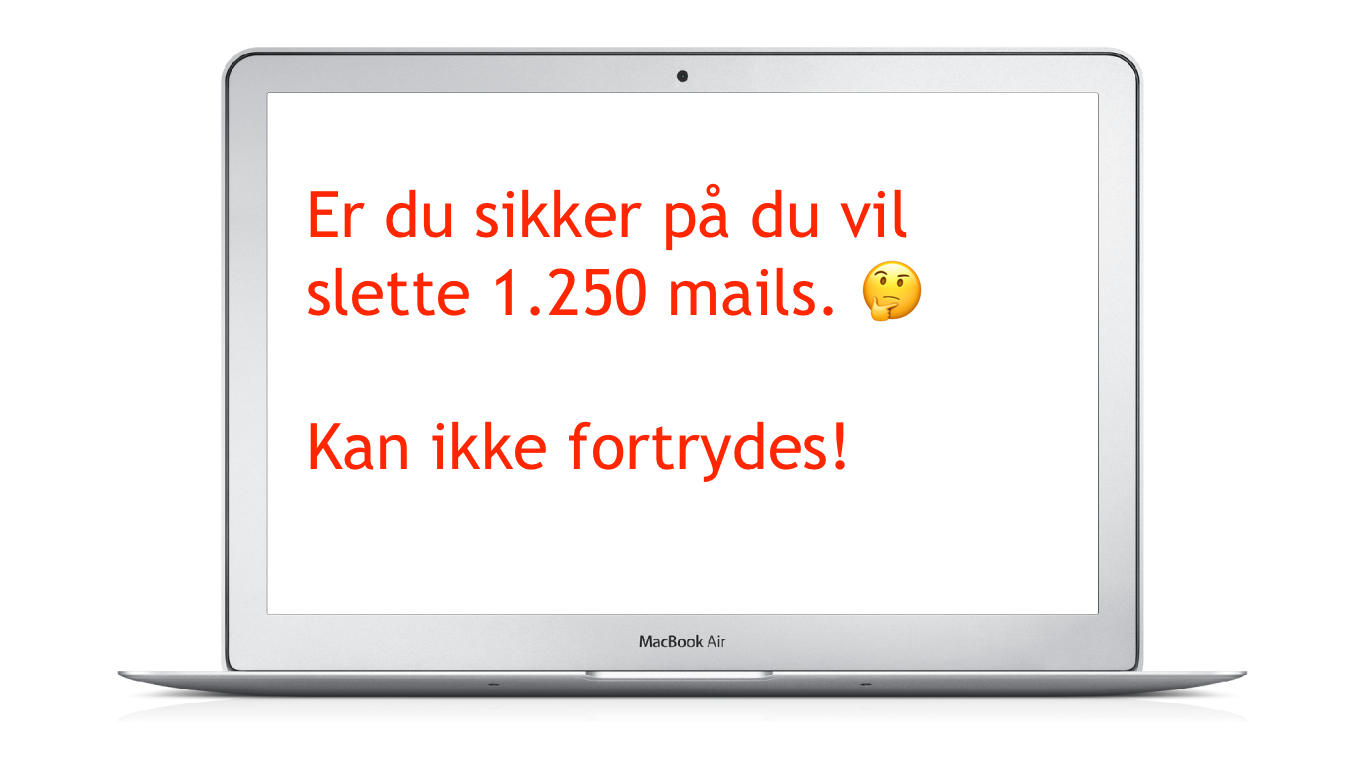

Husk også at slette skraldespanden. De fleste mail klienter lægger blot slettede mails i en “skraldespand”, der først slettes helt, når du aktivt beder den om det.

Nogle mail klienter tilbyder at tømme skraldespanden, når brugeren lukker sin mail klient. “Skal skraldespanden tømmes nu? DU KAN IKKE FORTRYDE DETTE! … øh jeg tror jeg venter, kan ikke lige overskue det i dag … så du udskyder… måske for evigt.

Eksempel 2. Bruger kundens mobilnummer som KundeID.

Hvis du bruger mobilnummer som KundeID, risikerer du, at du IKKE kan overholde slettefristen, da man kan identificere en person via mobilnummer. En måde at slette kunder på, er ved at anonymisere data, så du stadig kan trække en statistik på salget 6 år tilbage. Men der vil være kunder du ikke kan identificere mere, fordi de er stoppet og din slettefrist betød, at de skulle anonymiseres.

Men hvis din database “eksploderer” hvis ikke den har de gamle kunde ID’er, ja så er du på den, hvis kunde id’et var et mobil nummer. Du kan sagtens bruge mobilnummer til at søge efter kunden, da kunden kan huske det selv, men lad være med at gøre det til “nøglen i databasen”.

5 gode råd

- Brug aldrig telefon eller CPR som unik KundeID, hvis ikke det kan slettes igen i dit system.

- Brug ikke mails til at sende kundedata rundt i virksomheden, men opret såvel kunder som potentielle kunder i et centralt system, CRM, og drøft tingene der. Så er der kun et sted, du skal slette efterfølgende.

- Se om du kan lave en automatisk, løbende tømning af skraldespanden, uden at brugeren spørges.

- Tænk “slette politik” ind allerede ved implementering af en løsning.

- Husk at overholde dine slettefrister, ellers kan det blive dyrt.

Hvad er konsekvensen, hvis jeg ikke sletter?

Bøde!! Ilva overholdt ikke deres slettefrist, og Datatilsynet indstillede dem til en bøde på 1.5 million kroner i juni 2019. Tilsyn med IDdesigns behandling af personoplysninger. Den kom så for domstolen februar 2021, Stor møbelkæde dømt for overtrædelse af GDPR-reglerne , hvor bøden blev fastsat til 100.000 kr. ,mendommen ankes af anklagemyndigheden.

Så prisen kendes ikke endnu