Den anden tirsdag i måneden udkommer Microsoft med nye sikkerhedsopdateringer, “Patch Tuesday”, og ofte følger flere producenter som Oracle og Adobe efter.

Læs videre “Er Automatisering nøglen til effektiv sårbarhedshåndtering?”Kan en sårbarhed altid udbedres med en opdatering?

NEJ er det korte svar…

Hvis du idag bruger et Vulnerability Management system som Qualys, vil du formentlig se, at ALLE dine windows enheder har sårbarheder med betegnelsen “Microsoft WinVerifyTrust Signature Validation Vulnerability “.

Såbarheden kan ikke patches automatisk med et Patch Management system.

Hvad gør jeg så?

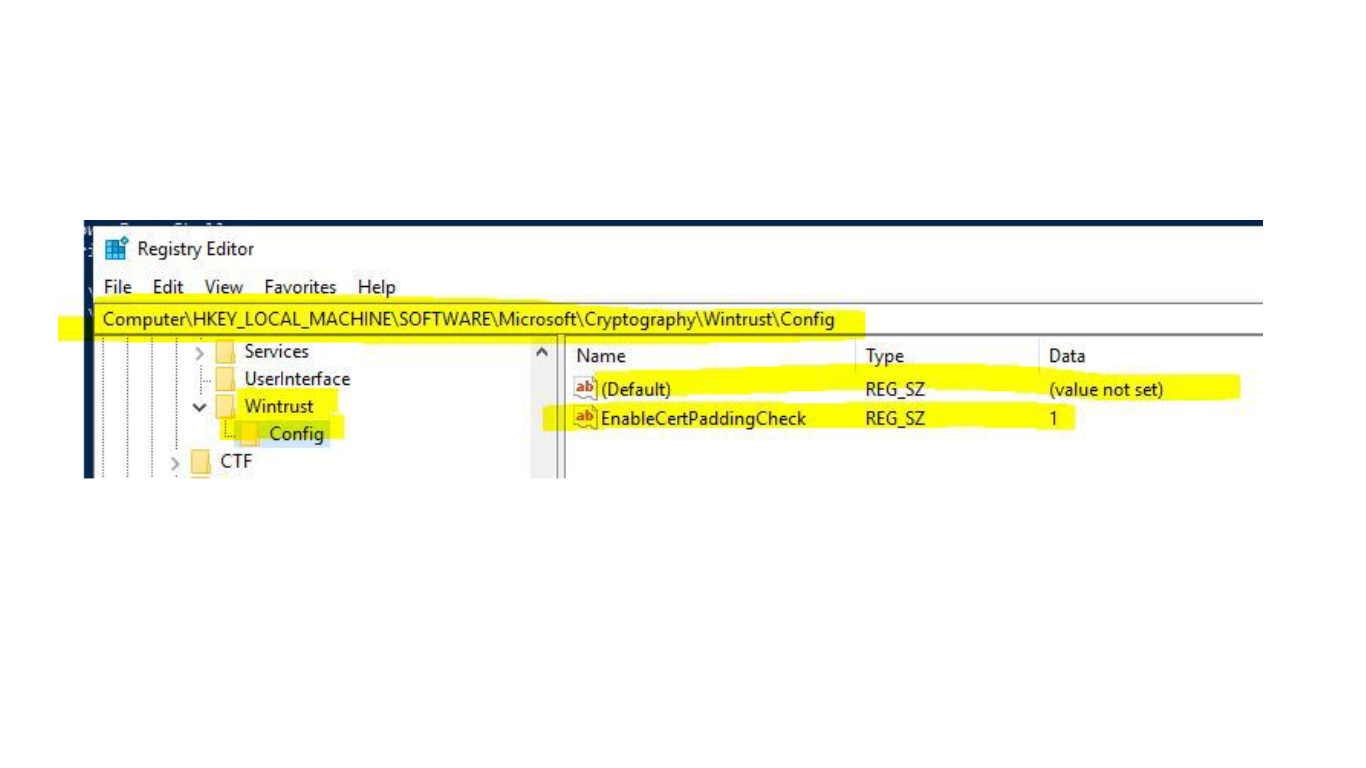

Du skal ind og rette i Windows Registry. Noget som jo ikke løses med et traditionel Patch Management system, som Qualys tilbyder.

Så du skal have fat i hver enkelt enhed og opdaterere Registry:

Hvad er risikoen?

Microsoft har meddelt, at de har genudgivet CVE-2013-3900 (maskin oversat tekst) for at informere kunder om tilgængeligheden af EnableCertPaddingCheck. Denne adfærd forbliver tilgængelig som en valgfri funktion gennem indstillingen af en registreringsnøgle, og er tilgængelig på alle understøttede udgaver af Windows, der er udgivet siden d. 10 december 2013.

Microsoft anbefaler, at forfattere af eksekverbare filer overvejer, at tilpasse alle signerede binære filer til den nye verifikationsstandard. Dette gøres ved at sikre, at de ikke indeholder overflødig information i WINCERTIFICATE-strukturen. Microsoft anbefaler også, at kunder tester denne ændring grundigt for at vurdere, hvordan den vil opføre sig i deres miljøer.

Ses sårbarheden udnyttet i dag?

Ja, Qualys Cloud Threat DB player bekræfter, at hacker gruppen Conti forsøger at udnytte sårbarheden fra 2013 til inficering med Malware.

Hvem er Conti?

Hackergruppen “Conti,” også kendt som “Conti Ransomware” eller “Ryuk Conti,” er en kriminel organisation, der er specialiseret i ransomware-angreb. De er kendt for at udføre angreb, hvor de krypterer ofres filer. Derefter kræver de en løsesum (ransom) for at dekryptere dem og gøre dem tilgængelige igen. Hvis ofrene ikke betaler løsesummen, truer gruppen med at offentliggøre de stjålne data.

Næste skridt:

Så nej, det er ikke altid, at en sårbarhed kan udbedres, ved at installere software. Nogle gange skal der foretages ændringer “inde i maven” på operativsystemet. I dette tilfælde skal du rette i:

- HKEYLOCALMACHINESoftwareMicrosoftCryptographyWintrustConfig “EnableCertPaddingCheck”=”1”

- HKEYLOCALMACHINESoftwareWow6432NodeMicrosoftCryptographyWintrustConfig “EnableCertPaddingCheck”=”1”

Mere info:

Microsoft Patch Tirsdag , juni 2023

Der er ikke nogle Zero-day sårbarheder som skal opdateres i denne Microsoft Patch Tuesday.

Seks af de 94 sårbarheder, er klassificeret som kritiske og 70 af dem er vigtige.

Der var 17 Microsoft Edge sårbarheder, som blev frigivet tidligere på måneden.

| Sårbarheds kategori | Antal | Klassificering |

| Spoofing Vulnerability | 10 | Important: 9 |

| Denial of Service Vulnerability | 10 |

Critical: 1 Important: 9 |

| Elevation of Privilege Vulnerability | 17 |

Critical: 1 Important: 15 |

| Information Disclosure Vulnerability | 5 | Important: 5 |

| Remote Code Execution Vulnerability | 32 |

Critical: 4 Important: 24 |

| Security Feature Bypass Vulnerability | 3 | Important: 4 |

| Microsoft Edge (Chromium-based) | 17 |

Mere info hos Qualys – Microsoft Patch Tuesday, June 2023 Security

Flere sårbarheder end timer i døgnet!

Den øgede digitalisering betyder, at den digitale risiko øges dag for dag.

Dagligt udgiver producenter opdateringer, der skal lukke de seneste sårbarheder.

Problemet er bare, at det er en uendelig rejse, at skulle opdatere software.

Sårbarheds udviklingen:

- 1990’erne var der 2.594 sårbarheder

- 2000’erne øgedes dette med 796% til 37.321

- 2010 blev der så registreret 135.284

- 2022 blev der tildelt mere end 25.000 unikke CVE

Der er lige nu ca. 192.000 kendte sårbarheder, men det er kun en mindre del af disse, der udgør en risiko for din virksomhed… hvilke?

Flere opdateringer i morgen.

Ligegyldig hvilket system man bruger til at finde og opdatere sine enheder med, vil overblikket i morgen vise endnu flere opdateringer og sårbarheder end i dag.

Du kommer aldrig til at være 100% opdateret!

Tid er vigtig.

Hvis en kendt sårbarhed udnyttes til angreb NU, skal du selvfølgelig fokusere på denne, og ikke på sårbarheder der for nuværende ikke ses udnyttet.

Automatisering.

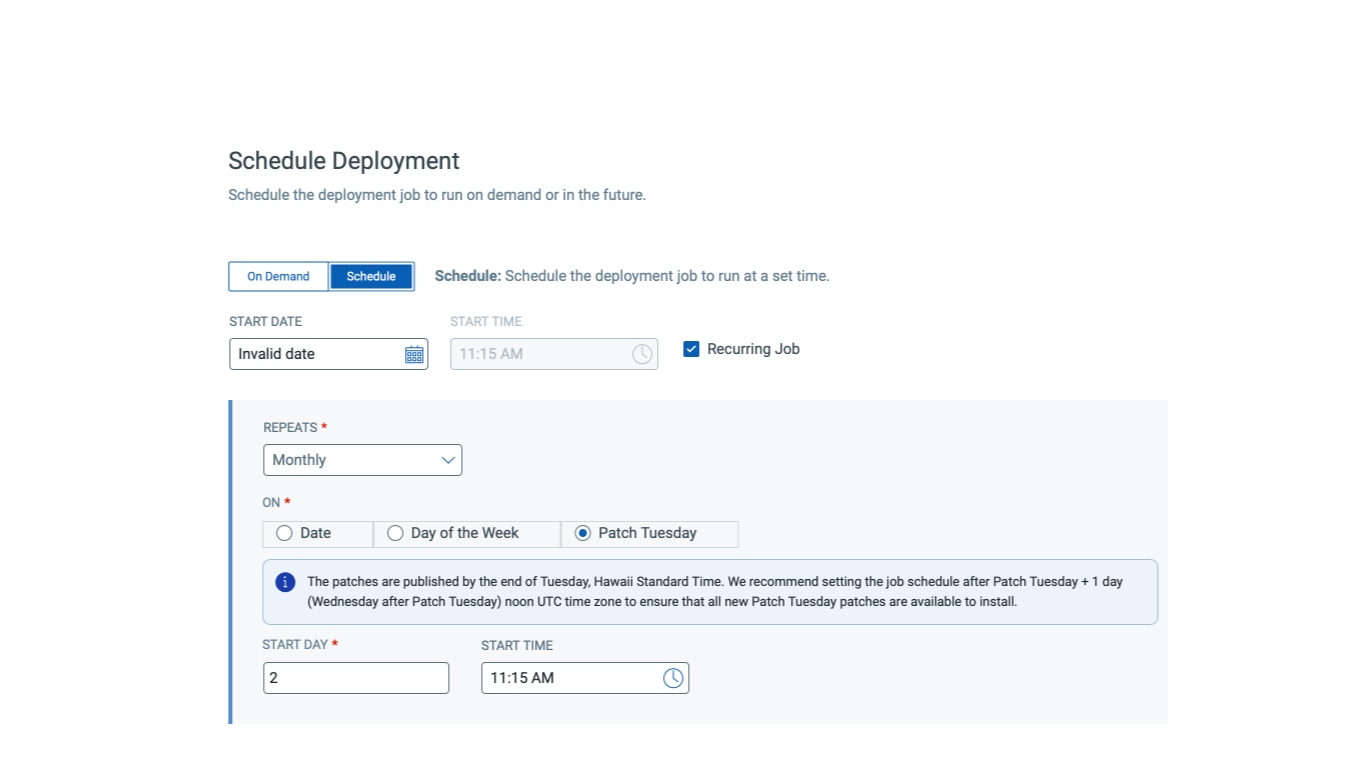

Klient Sikkerheds opdateringer som browserne Chrome, Edge og standard applikationer som Microsoft Office bør man en gang for alle konfigurere, så de automatisk opdateres, efter at en sikkerhedsopdatering er frigivet.

Overvej at installere Microsofts månedlige tirsdags opdateringer automatisk på klienter.

Fokuser.. hvor du kan reducere risikoen!

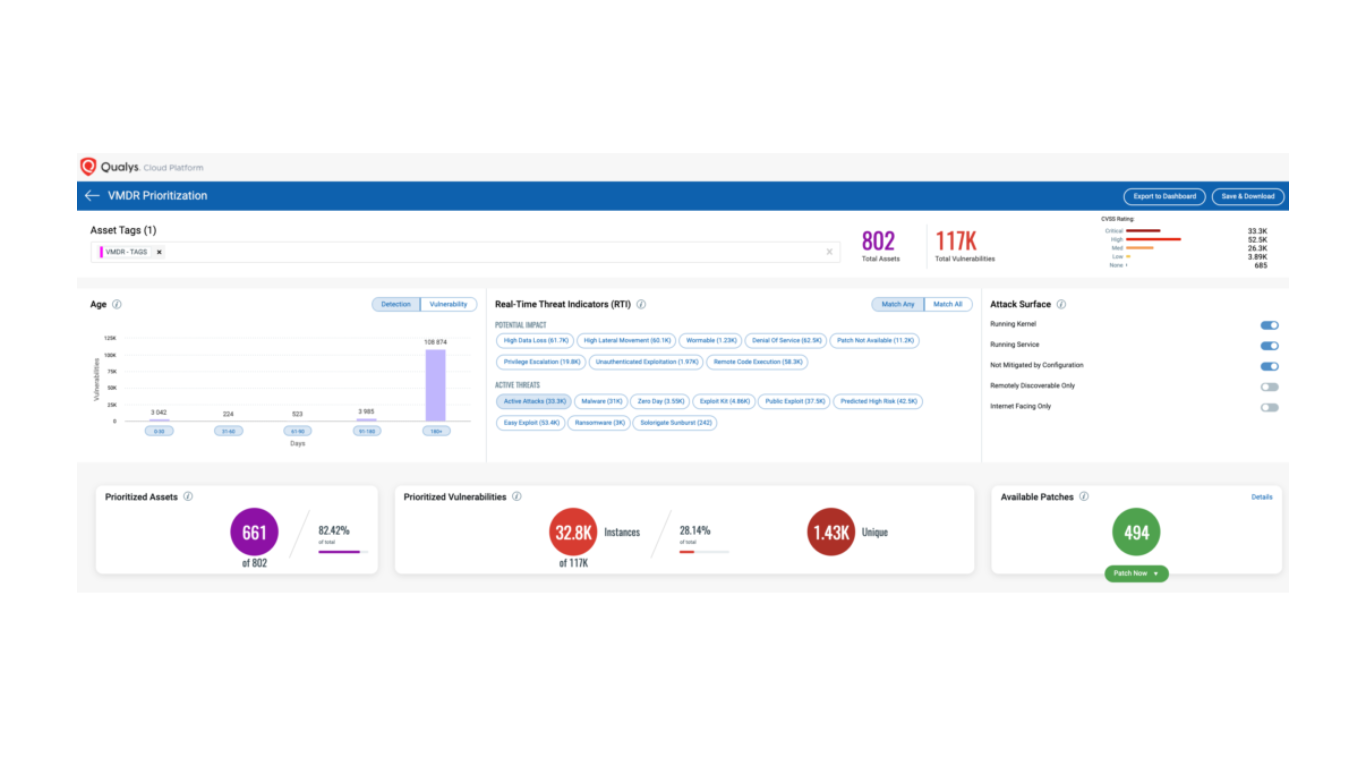

Dit sårbarhedsystem skal hjælpe dig med at prioritere. Du skal ikke bare se på den risiko klassificering sårbarheden har fået, for en høj klassificering er ikke altid lig med en høj risko for dig.

Måske findes der endnu ikke en måde at udnytte sårbarheden på. Derfor er det vigtigt at dit Vulnerability Management og Patch Management system, kan fortælle dig hvilke sårbarheder der udnyttes her og nu, og risikoen for netop DIT setup.

Mere info:

Qualys har udgivet deres “2023 Qualys TruRisk Research Report”, der indeholder info baseret på anonymiserede data fra de mere end 2.4 milliarder sårbarheder, deres platform fandt hos kunderne.

Du kan hente rapporten her-> 2023 TruRisk Threat Research Report.

Endnu en solrig april morgen – Endnu en browser opdatering NU! ☕️ 💻

Onsdag d. 19 april fortalte både Google Chrome, Microsoft Edge, Brave og Vivaldi at deres browsere skal opdateres NU! Endnu zero-day sårbarhed blev konstateret, og udnyttes NU, og samme besked kom jo i fredags.

Læs videre “Endnu en solrig april morgen – Endnu en browser opdatering NU! ☕️ 💻”Qualys Cloud Agent rapport

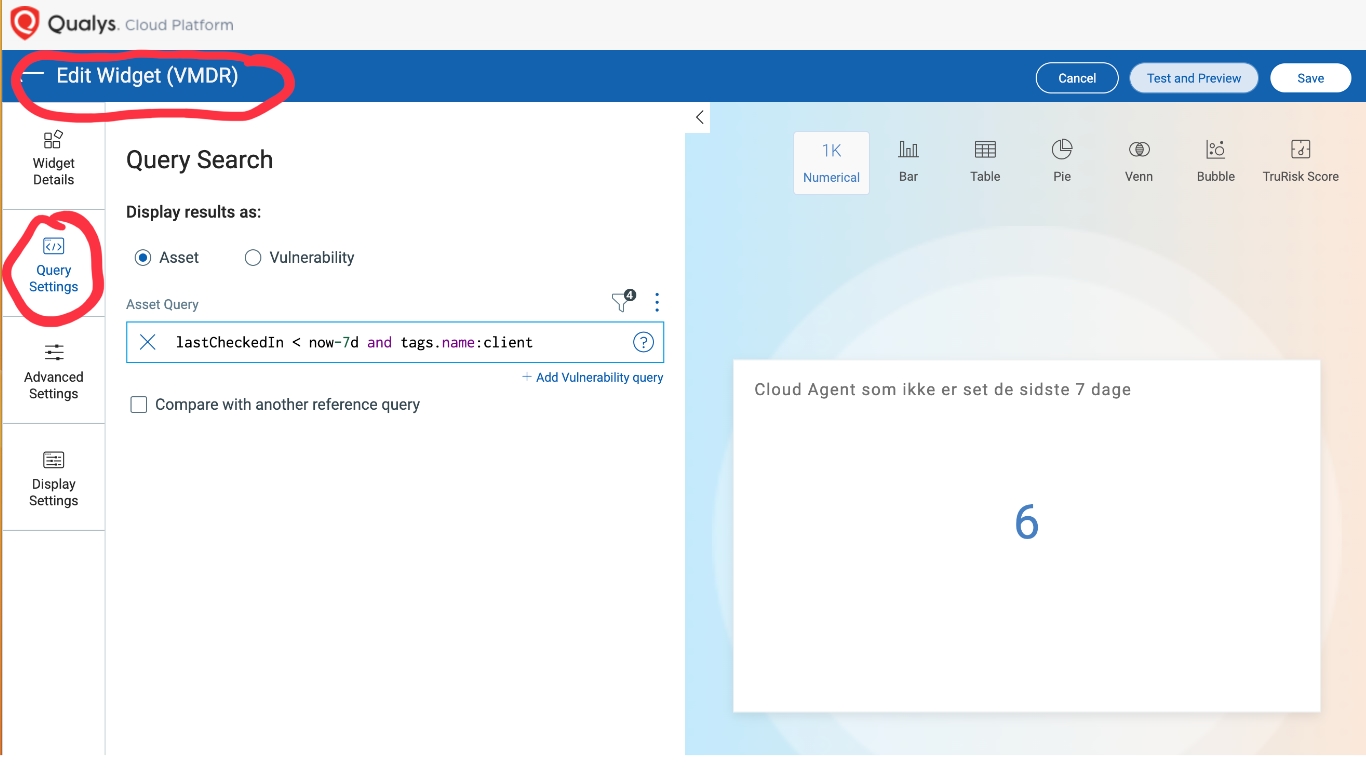

De fleste Qualys kunder bruger idag Qualys Cloud Agenter til at indsamle Meta Data.

Qualys Cloud Agenter indsamler kontinuerligt Meta data som sendes til Qualys Portalen, så du altid kender din aktuelle risiko.

Skal du bruge julen på endnu en Chrome Zero-Day opdatering?

Fredag d. 2 december kom Google med den 9’ende Google Chrome Zero-day sårbarhed i 2022, og igen annoncerede Google denne sårbarhed lige op til en weekend.

Læs videre “Skal du bruge julen på endnu en Chrome Zero-Day opdatering?”

Google Chrome Zero Day sårbarhed udnyttes

Google meldte torsdag ud, at der var fundet en sårbarhed i Google’s browser, som de bekræfter udnyttes af angribere nu.

Læs videre “Google Chrome Zero Day sårbarhed udnyttes”Sårbarhedsscanning – kapitel 2 – CVSS

Hvad betyder forkortelsen CVSS?

- Hvad er CVSS?

- Versioner of CVSS calculators?

- Hvordan definerer man alvorligheden af en sårbarhed?

- Hvordan beregnes sårbarheds tallet?

- Hvordan hjælper CVSS i forbindelse med sårbarhedsscanning?

Hvordan prioriterer du sikkerheds opdateringer?

Sikkerheds opdaterer du altid prioritet 5?

Mange IT-afdelinger udvælger sikkerhedsopdateringer baseret på:

- Producentens ratings: en 5’er er kritisk og en 3’er kan vente, -måske for altid.

- Kunne være hvad medierne siger.

Problemet med denne prioritering er bare, at ingen af de ovennævnte kender lige netop dit setup og din valgte risiko profil.

Så hvis du altid fokuserer på 5’eren, så løber du en unødig stor risiko.

Hvorfor er det risikabelt at fokusere på 5’er sårbarheder?

Fordi en 5’er hos dig måske slet ikke er kritisk. Måske kan en angriber slet ikke udnytte den i dit miljø, og måske har du nogle foranstaltninger i dit netværk, der gør, at det ikke ville skade dig, hvis den blev udnyttet.

Producenter angiver en generel prioritet, ikke en prioritet baseret på lige dit setup og din risiko appetit.

En af de vigtigste ting at tage med i din prioritering er:

- Hvor befinder enheden sig, internt eller direkte på internettet?

- Hvilken rolle har enheden? Det kan være den indeholder den kritiske applikation, eller det blot er en print server.

En 3’er kan i dit miljø være en 5’er!

Hvis den enhed, der er sårbar, befinder sig direkte på internettet, så kan en 3’er jo godt være en kæmpe risiko for netop din virksomhed.

Derfor handler det ikke bare om at fokusere på en 5’er.

Men om at fokusere på DIN risiko.

Mere info

Hvis du vil høre mere om hvordan man kan få overblik over hvilke sårbarheder du bør fokusere på netop nu, så kontakt mig gerne for en dialog på enten [email protected] eller 4025 3921.

Er Vulnerability Management kun om software opdateringer?

Vulnerability Management (sårbarhedsskanning) er ikke lig med Patch Management (sårbarhedsopdatering). Det er korrekt, at ofte vil udbedringen af en sårbarhed betyde, at der skal installeres en sikkerheds opdatering (Patch) for at lukke sikkerhedshullet. Men i flere tilfælde handler det også om at tilpasse konfigurationen.

Målet med at sikkerheds opdatere er, at lukke et sikkerhedshul. Mange sikkerhedshuller kræver, at der foretages en konfigurations ændring. Men for at udbedre Spectre/Meltdown sårbarheden, skal man både installere en patch og ændre i konfigurationen.

Kend dine enheder.

Asset Management (der findes ikke et godt dansk ord for det) giver dig et samlet overblik af dine enheder. Et Asset Management system bør indeholde alle enheder, hvad enten de er lokale PC’er, servere, netværk, Cloud baserede servere, applikationer eller services til mobile brugere. Så har du ET samlet overblik over din IT.

- Hvad er det for hardware?

- Hvilken software er installeret?

- Hvilken version?

Er vi sårbare?

Det spørgsmål kan ikke besvares blot ved at kigge på sikkerheds opdateringer. Man skal også inkludere viden om konfigurationer. Så når man først har udrullet sikkerhedsopdateringen og udført konfigurations ændringen, bør man igen udføre en sårbarhedsskanning.

Er vores hjemmebrugere sårbare?

I forbindelse med COVID blev rigtig mange brugere til eksterne hjemmebrugere, der sjældent og måske aldrig besøgte kontoret. Det stiller helt nye krav til sårbarhedsskanning og sårbarhedsopdatering. Specielt fordi det kræver både installation af sikkerhedsopdaterringen og i mange tilfælde konfigurations ændringer.

Flere værktøjer.

Hvis man anvender forskellige værktøjer til sårbarhedsskanning, sikkerhedsopdatering, konfigurations overblik og Asset Management, betyder det at et samlet overblik er rigtig svært at få, og risikoen for at du mister overblik er stort.

Findes der en løsning?

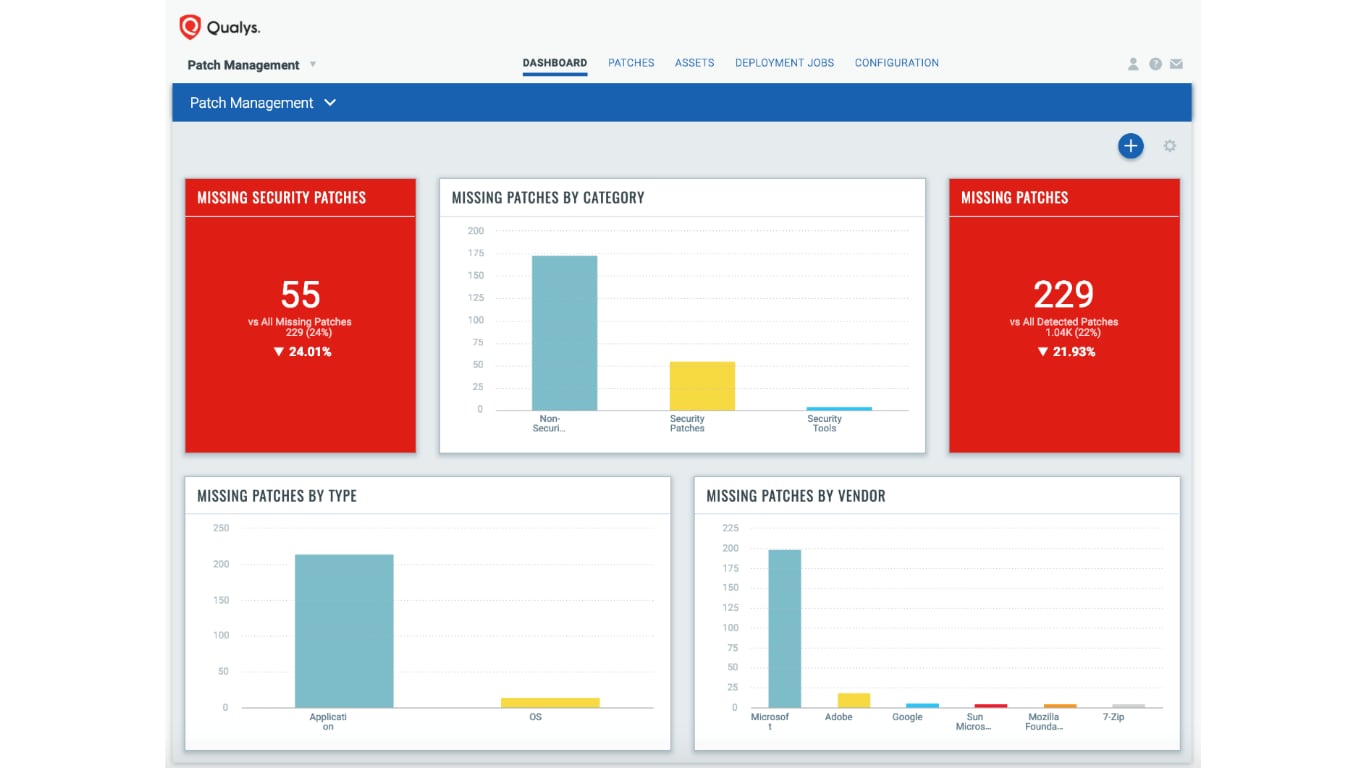

Ja, Qualys, som jeg har samarbejdet med i mere end 20 år. De har efter min mening en løsning som kan give dig et samlet overblik, med mulighed for både:

- Sårbarhedsskanning ( Vulnerability Management)

- Sikkerhedsopdatering (Patch Management)

- Konfigurations ændringer (Del af Patch management)

- Asset Management

Der findes uden tvivl andre løsninger end Qualys. Det vigtigste er bare, at du nemt og effektivt kan besvare spørgsmålet ER VI SÅRBARE? Og hvis JA, gør noget ved det!

Mere info

Så kontakt mig på 4025 3921 eller [email protected]

CISA advarsel: Disse sårbarheder udnyttes oftest.

D. 28 juli 2021 offentliggjorde det amerikanske cybersikkerheds- og infrastruktursikkerhedsagentur (CISA) en advarsel, der beskriver de 30 mest kendte sårbarheder, der rutinemæssigt er blevet udnyttet til angreb i 2020 og 2021. Organisationer rådes til at prioritere sikkerhedsopdatering af disse sårbarheder så hurtigt som muligt.

Læs videre “CISA advarsel: Disse sårbarheder udnyttes oftest.”6 gode råd om beskyttelse mod Ransomware:

Igen i de sidste 14 dage har der været vellykkede angreb mod virksomheder. Især to sager, synes jeg, er specielt markante.

- Angreb mod de systemer der styrer en 8.000 km lang olie distributions ledning i USA, som betød, at der pludselig blev mangel på benzin til de forslugne amerikanske biler.

- Angreb mod det Irske sundhedsvæsen, som betød problemer med COVID-19 tests og andre sundheds services.

Hvad sker der i et Ransomware angreb?

Dine filer bliver krypteret, så du ikke længere kan læse dem

Hvordan kommer Ransomware typisk ind i virksomheden?

Ofte via en bruger, der klikker på en fil, der så krypterer data både lokalt og på netværket. Og ofte udnyttes samtidig en sårbarhed på den pågældende brugers enhed eller andre enheder, til at sprede Ransomware internt.

Hvordan får jeg mine filer igen?

- Betaler angriberen den løsesum “ransom” han kræver.

- Restore ved hjælp af dit backup system.

Får man sine filer igen, hvis man betaler angriberen?

Det korte svar er ja… som alle andre forretninger, kan de jo kun fortsætte, hvis man leverer det man lover. Og angriberne udleverer typisk krypterings nøglen, til dem der betaler.

Bør man betale?

Ikke som udgangspunkt, da angriberne jo igen vil gå efter de industrier, som er kendt for at betale. Det er almindelig forretningslogik.

- Olielednings firmaet skulle efter sigende havde betalt 30 millioner kr. for at modtage krypteringsnøglen. Så jeg er sikker på, at de er et emne igen for ny Ransomware.

- Det Irske sundhedsvæsen har tilsyneladende afvist at betale.

Jeg mener heller ikke at hverken Maersk eller William Demant, som er de meste kendte Ransomware sager i DK, betalte.

6 gode basis råd til at undgå Ransomware

- Kend dit setup. Sikre dig at alle enheder opdateres, både servere, klienter, operativsystemer og 3. parts software. Jeg bruger Qualys til dette.

- Check alle ind- og udgående mails for links og vedhæftede filer.

- Hav et backup system, hvor data også findes udenfor virksomheden, så backup data ikke også bliver krypteret. Se denne blog artikel om: Hvorfor er backup 3-2-1 vigtig for dig

- Check at du kan restore kritiske data mindst hver 6. måned.

- Brug et anerkendt ransomware produkt/service til at beskytte klienter og servere.

- Fortæl brugere, at hvis de er i tvivl, så klik aldrig på links eller ukendte filer.

Der er mange flere ting du kan gøre, men du skal sikre dig mht ovenstående først.

Qualys Webinar om aktuelle sårbarheder og hvordan du prioriterer og udbedrer dem.

For at hjælpe kunder med at udnytte integration mellem Qualys VMDR og Patch Management, og reducere tiden med opdatering af kritiske sårbarheder, har Qualys Research-team nu annonceret en månedlig webinarserie “Denne måneds opdateringer.”

Læs videre “Qualys Webinar om aktuelle sårbarheder og hvordan du prioriterer og udbedrer dem.”5 gode råd om End of Life software og hvad du bør gøre.

“End of Life betyder, at softwaren ikke længere kan købes eller supporteres af producenten. Så der kommer ikke flere opdateringer, ej heller hvis der opdages nye sårbarheder. “

Adobe Flash var i mange år den platform, der gav os lyd og video, når vi besøgte hjemmesider. Den blev installeret på ens computer, og blev så aktiveret hvis hjemmeside indeholdt lyd eller video. Derefter startede Adobe Flash inde i selve browseren, og du så videoen.

Hvis du besøgte Youtube, skulle du have Flash installeret, for at kunne se video, indtil Adobe i 2017 annoncerede afslutningen på Adobe Flash.

Mareridt for sikkerheds folk.

For de IT sikkerheds ansvarlige var Flash et helvede, fordi der konstant blev fundet nye sårbarheder. Nogle som kunne inficere PC’en, bare man besøgte en hjemmeside med sårbar Adobe Flash installation.

Så Flash blev elsket af angriberne, og hadet af IT sikkerhedsfolk, fordi den var på stort set alle enheder.

Der var endda også spil, som blev afviklet via flash.

Flash sluttede 31.12.2020.

Ved nytår var det slut med Flash. De fleste browsere idag vil blokere flash, hvis man kommer til en hjemmeside, der indeholder Flash komponenter. Flash har også en indbygget “kill-switch”, der gerne skulle forhindre eksekvering efter d. 12 januar 2021.

Så der er gjort en del for at forhindre, at flash ikke længere er et problem.

Hvor mange af dine enheder har stadig Adobe Flash installeret?

Det jo fint, at der er forsøgt forskellige former for blokering af at flash kan afvikles, men det betyder jo også, at rigtig mange enheder har flash installeret, som aldrig nogensinde bliver opdateret mere.

Ved du hvor mange af dine enheder, der har Flash installeret?

Hvad nu hvis der er en sårbarhed?

Med den historik Flash har haft omkring sårbarheder, mener jeg ikke, det er utænkeligt, at en eller anden klog person finder ud af at udnytte / finde en ny sårbarhed.

- Hvad vil det betyde for enheder, som stadig har flash installeret?

- Hvad nu hvis Adobe Flash genopstår som Open Source, som nogle har arbejdet på?

5 gode råd om End of Life af software og hardware, samt hvad du bør gøre.

Min pointe er, at du bør have overblik over din installation. Hvad du har på hvilke enheder.

- Hvor meget end of life software har jeg?

- Hvilken software udløber indenfor de næste 6, 12 eller 24 måneder?

- Betaler jeg software support for licenser, der er End-of-Life?

- Har jeg hardware, der er end of life, eller bliver det indenfor de næste 6, 12 eller 24 måneder?

- Har jeg hardware support på enheder som er End-of-Life?

Hvordan får jeg den viden.

Der findes en del forskelige metoder til at få viden om indeholdet i dit setup.

Jeg tilbyder virksomheder implementerring af Qualys VMDR.

Qualys VMDR, en suite af cloud Security og Compliance services, tilbyder udover at opsamle data om software og hardware, også at berige disse data med viden. Det gælder viden om mere end 1.700 udviklere/firmaer og status på deres 85.000 software frigivelser, samt mere end 100 hardware producenter og deres 45.000 forskellige modeller.

Det betyder, at man i et samlet overblik kan få status på alle enheder i sin infrastruktur.

Kontakt mig gerne, hvis du også gerne vil kende “udløbsdatoen” for din software og hardware.

Microsoft Exchange HAFNIUM sårbarhed – Hvad gør jeg?

Hvis ikke du har fulgt med, så er tusinde af Microsoft Exchange servere rundt om i verden blevet angrebet med succes via en Zero-day sårbarhed, HAFNIUM, et angreb som også ses udført med succes mod danske virksomheder.

Det norske folketing Stortinget utsatt for IT-angrep er et af ofrene, der også bekræfter, at der er hentet data ud af deres systemer.

I starten tydede det på, at angrebet gik mod udvalgte, men det er nu udbredt, så det rammer alle.

Det betyder, at der kan være mange små og større virksomheder samt offentlige, der allerede er angrebet med succes.

Hvad er en Zero-day sårbarhed?

“0-dag” betyder, at der ikke findes en opdatering, der kan lukke den nu kendte sårbarhed. Så dem der er ansvarlige for sikkerhed, har ikke en sikkerhedsopdatering de kan installere på det sårbare system.

Jeg bruger Microsoft Exchange – er jeg så i fare?

Hvilken version af Microsoft Exchange bruger du? Hvis du bruger Microsoft Office 365, er du ikke i fare. Det er typisk de virksomheder, der selv har deres Exchange mail server stående enten lokalt eller i et hostet miljø, der er i fare.

Hvem er bag angrebet?

Ifølge en blog post fra Microsoft peger de på Kina.

Hvem opdagede det?

Blandt andet Dubex, der også er krediteret i den ovennævnte Microsoft blog post.

Hvad bør jeg gøre nu?

- Opdater din Exchange server. Microsoft har frigivet en udførlig beskrivelse af hvordan du skal sikkerhedsopdatere.

- Check om du allerede er angrebet med succes ved at følge denne Microsoft vejledning. Den indeholder også et script, som er udviklet af Microsoft Exchange Server Team til at hjælpe dig med beskrivelse og gennemgang af dine Exchange log filer.

- Hvis ikke du kan opdatere, så bør du følge Microsoft alternative metode og herunder begrænse adgangen til Exchange serveren udefra. Jeg ved godt, at det betyder at remote brugere ikke kan hente deres mail. Men det er det bedste alternativ lige nu, kontra et vellykket angreb, hvor angriberne måske får adgang til dine interne systemer.

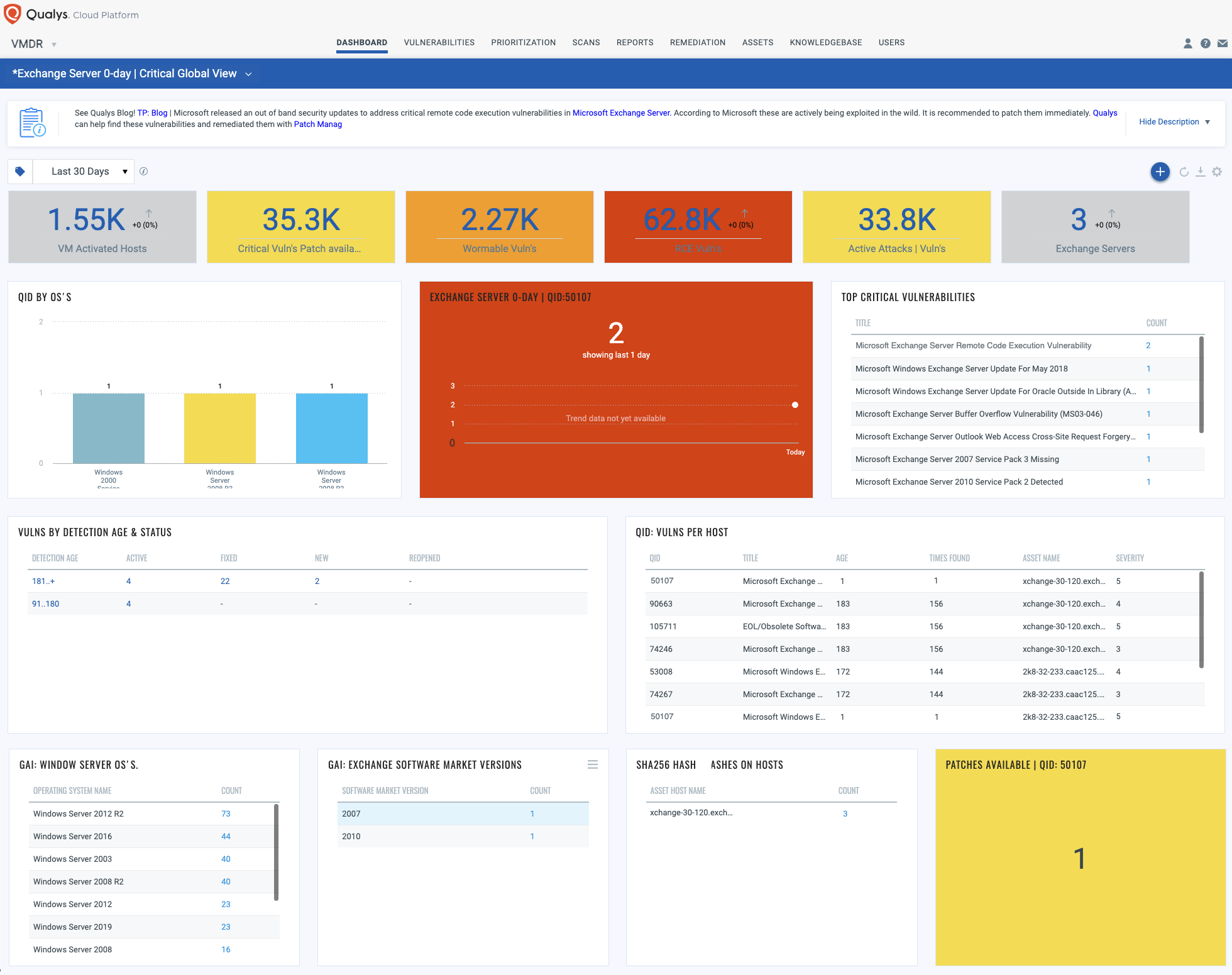

Schmitto A/S kunder der anvender Qualys VMDR:

Qualys har frigivet en blog hvori de beskriver hvordan man med Qualys VMDR kan identificere de sårbare Exchange servere, og dynamisk tilføje en Tag (markering) til disse enheder, så man kan få dem opdateret.

Du kan tilføje nedenstående VMDR Dashboard, for nemt overblik.: Exchange Server 0-Day Dashboard | Critical Global View

Mere info om Qualys VMDR?

Hør mere om hvordan Qualys VMDR kan hjælpe dig, så kontakt mig via [email protected] eller 40253921.

Skal du altid opdatere kritiske sårbarheder?

Microsoft udgave d.12 april gav oplysninger om 111 nye sikkerhedshuller i Windows. Ingen af disse er endnu udnyttet, men du bør stadig planlægge en opdatering af dine enheder.

Læs videre “Skal du altid opdatere kritiske sårbarheder?”Microsoft glemte og forny et certifikat – Brugere kunne ikke bruge Teams

Mandag d. 3 feb 2021 om morgen fik brugere af Microsoft Teams, som er Microsoft’s bud på en samarbejdsapp, og konkurrent til Slack og Google Hangouts, besked om login problemer via HTTPS til Microsoft servere.

Læs videre “Microsoft glemte og forny et certifikat – Brugere kunne ikke bruge Teams”

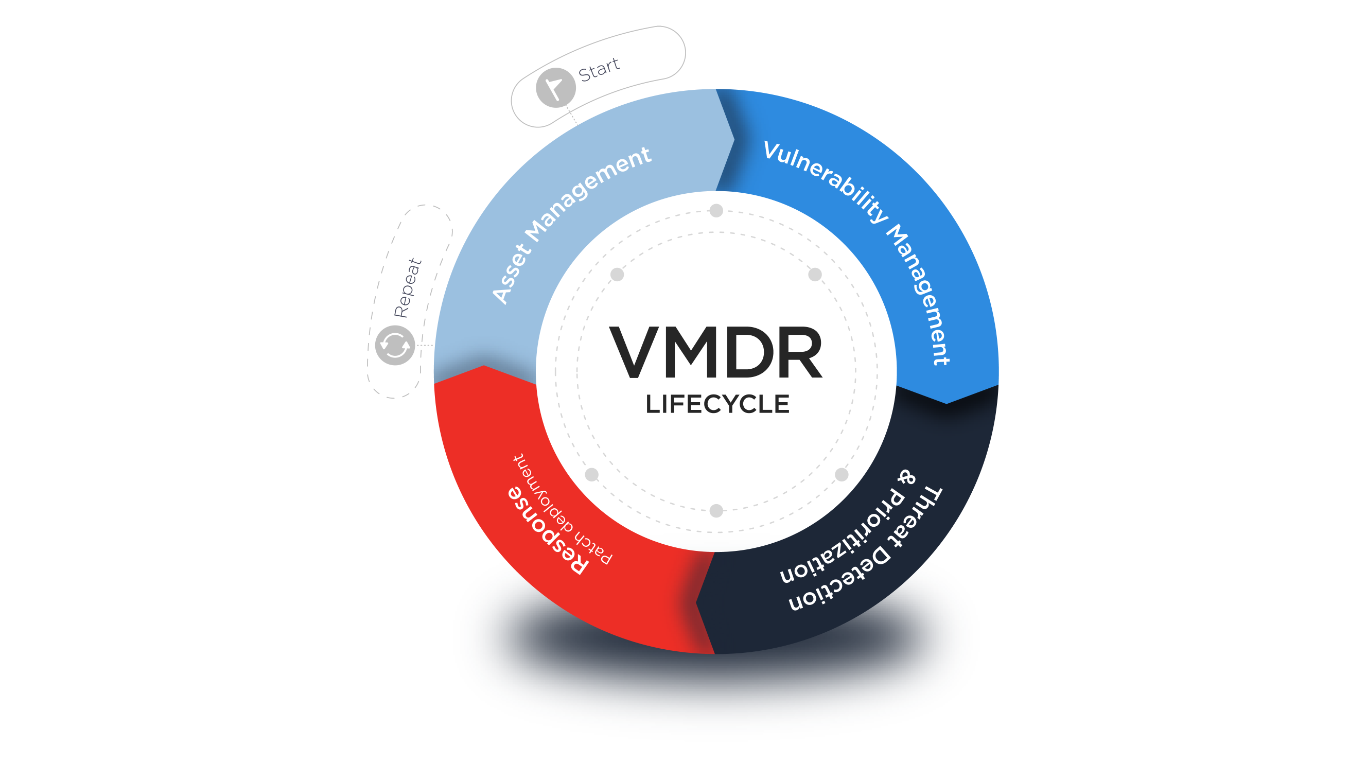

Qualys VMDR — en samlet platform med Vulnerability Management, Detection, og Response

Qualys introducerede en ny samlet platform Qualys VMDR – Vulnerability Management, Detection, og Response.

- Identificer alle kendte og ukendte enheder på den samlede hybrid platfrom

- Analyser og få et samlet overblik over sårbarheder og fejlkonfigurationer

- Fokuser på hvad er vigtigst NU baseret på viden om trusler og risiko, reducere tusinder af sårbarheder til få der er kritiske og bør fokuseres på nu.

- Patch sårbarheden ved et enkelt klik på en knap.

Læs videre “Qualys VMDR — en samlet platform med Vulnerability Management, Detection, og Response”