Den anden tirsdag i måneden udkommer Microsoft med nye sikkerhedsopdateringer, “Patch Tuesday”, og ofte følger flere producenter som Oracle og Adobe efter.

Læs videre “Er Automatisering nøglen til effektiv sårbarhedshåndtering?”Kan en sårbarhed altid udbedres med en opdatering?

NEJ er det korte svar…

Hvis du idag bruger et Vulnerability Management system som Qualys, vil du formentlig se, at ALLE dine windows enheder har sårbarheder med betegnelsen “Microsoft WinVerifyTrust Signature Validation Vulnerability “.

Såbarheden kan ikke patches automatisk med et Patch Management system.

Hvad gør jeg så?

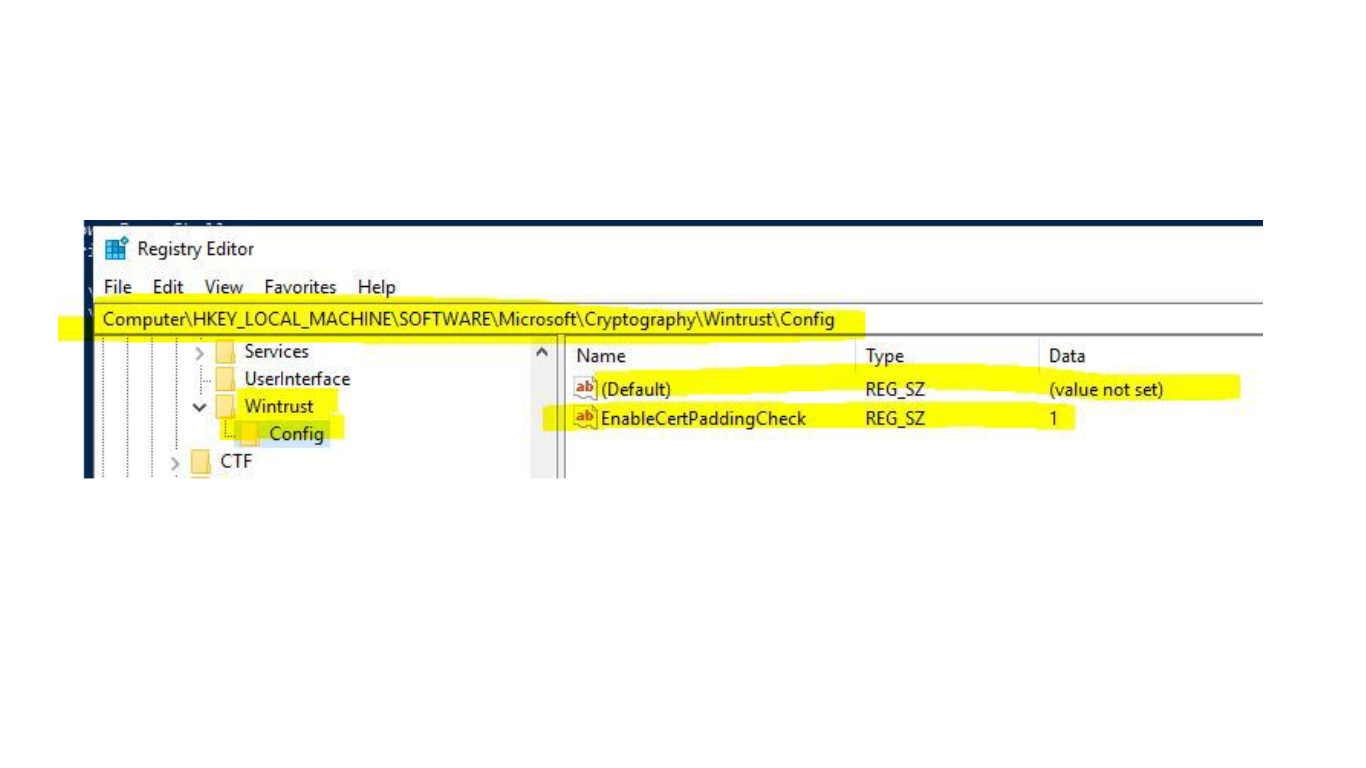

Du skal ind og rette i Windows Registry. Noget som jo ikke løses med et traditionel Patch Management system, som Qualys tilbyder.

Så du skal have fat i hver enkelt enhed og opdaterere Registry:

Hvad er risikoen?

Microsoft har meddelt, at de har genudgivet CVE-2013-3900 (maskin oversat tekst) for at informere kunder om tilgængeligheden af EnableCertPaddingCheck. Denne adfærd forbliver tilgængelig som en valgfri funktion gennem indstillingen af en registreringsnøgle, og er tilgængelig på alle understøttede udgaver af Windows, der er udgivet siden d. 10 december 2013.

Microsoft anbefaler, at forfattere af eksekverbare filer overvejer, at tilpasse alle signerede binære filer til den nye verifikationsstandard. Dette gøres ved at sikre, at de ikke indeholder overflødig information i WINCERTIFICATE-strukturen. Microsoft anbefaler også, at kunder tester denne ændring grundigt for at vurdere, hvordan den vil opføre sig i deres miljøer.

Ses sårbarheden udnyttet i dag?

Ja, Qualys Cloud Threat DB player bekræfter, at hacker gruppen Conti forsøger at udnytte sårbarheden fra 2013 til inficering med Malware.

Hvem er Conti?

Hackergruppen “Conti,” også kendt som “Conti Ransomware” eller “Ryuk Conti,” er en kriminel organisation, der er specialiseret i ransomware-angreb. De er kendt for at udføre angreb, hvor de krypterer ofres filer. Derefter kræver de en løsesum (ransom) for at dekryptere dem og gøre dem tilgængelige igen. Hvis ofrene ikke betaler løsesummen, truer gruppen med at offentliggøre de stjålne data.

Næste skridt:

Så nej, det er ikke altid, at en sårbarhed kan udbedres, ved at installere software. Nogle gange skal der foretages ændringer “inde i maven” på operativsystemet. I dette tilfælde skal du rette i:

- HKEYLOCALMACHINESoftwareMicrosoftCryptographyWintrustConfig “EnableCertPaddingCheck”=”1”

- HKEYLOCALMACHINESoftwareWow6432NodeMicrosoftCryptographyWintrustConfig “EnableCertPaddingCheck”=”1”

Mere info:

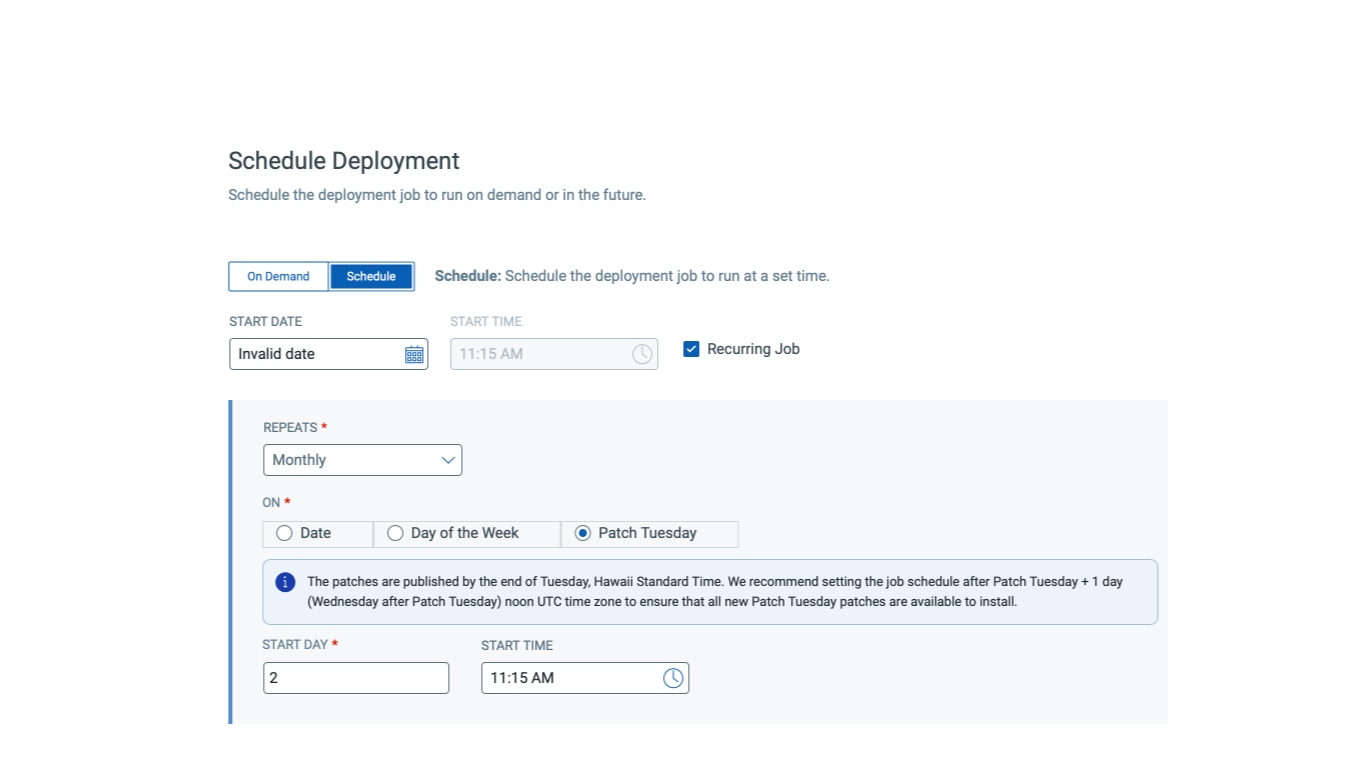

Microsoft Patch Tirsdag , juni 2023

Der er ikke nogle Zero-day sårbarheder som skal opdateres i denne Microsoft Patch Tuesday.

Seks af de 94 sårbarheder, er klassificeret som kritiske og 70 af dem er vigtige.

Der var 17 Microsoft Edge sårbarheder, som blev frigivet tidligere på måneden.

| Sårbarheds kategori | Antal | Klassificering |

| Spoofing Vulnerability | 10 | Important: 9 |

| Denial of Service Vulnerability | 10 |

Critical: 1 Important: 9 |

| Elevation of Privilege Vulnerability | 17 |

Critical: 1 Important: 15 |

| Information Disclosure Vulnerability | 5 | Important: 5 |

| Remote Code Execution Vulnerability | 32 |

Critical: 4 Important: 24 |

| Security Feature Bypass Vulnerability | 3 | Important: 4 |

| Microsoft Edge (Chromium-based) | 17 |

Mere info hos Qualys – Microsoft Patch Tuesday, June 2023 Security

Endnu en solrig april morgen – Endnu en browser opdatering NU! ☕️ 💻

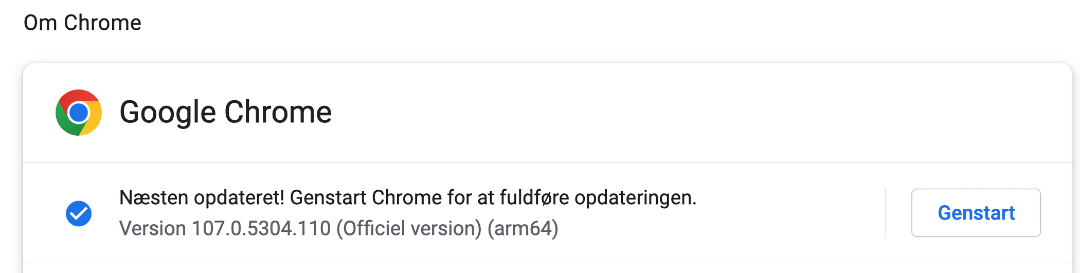

Onsdag d. 19 april fortalte både Google Chrome, Microsoft Edge, Brave og Vivaldi at deres browsere skal opdateres NU! Endnu zero-day sårbarhed blev konstateret, og udnyttes NU, og samme besked kom jo i fredags.

Læs videre “Endnu en solrig april morgen – Endnu en browser opdatering NU! ☕️ 💻”Google Chrome Zero Day sårbarhed udnyttes

Google meldte torsdag ud, at der var fundet en sårbarhed i Google’s browser, som de bekræfter udnyttes af angribere nu.

Læs videre “Google Chrome Zero Day sårbarhed udnyttes”