Hvis ikke du har fulgt med, så er tusinde af Microsoft Exchange servere rundt om i verden blevet angrebet med succes via en Zero-day sårbarhed, HAFNIUM, et angreb som også ses udført med succes mod danske virksomheder.

Det norske folketing Stortinget utsatt for IT-angrep er et af ofrene, der også bekræfter, at der er hentet data ud af deres systemer.

I starten tydede det på, at angrebet gik mod udvalgte, men det er nu udbredt, så det rammer alle.

Det betyder, at der kan være mange små og større virksomheder samt offentlige, der allerede er angrebet med succes.

Hvad er en Zero-day sårbarhed?

“0-dag” betyder, at der ikke findes en opdatering, der kan lukke den nu kendte sårbarhed. Så dem der er ansvarlige for sikkerhed, har ikke en sikkerhedsopdatering de kan installere på det sårbare system.

Jeg bruger Microsoft Exchange – er jeg så i fare?

Hvilken version af Microsoft Exchange bruger du? Hvis du bruger Microsoft Office 365, er du ikke i fare. Det er typisk de virksomheder, der selv har deres Exchange mail server stående enten lokalt eller i et hostet miljø, der er i fare.

Hvem er bag angrebet?

Ifølge en blog post fra Microsoft peger de på Kina.

Hvem opdagede det?

Blandt andet Dubex, der også er krediteret i den ovennævnte Microsoft blog post.

Hvad bør jeg gøre nu?

- Opdater din Exchange server. Microsoft har frigivet en udførlig beskrivelse af hvordan du skal sikkerhedsopdatere.

- Check om du allerede er angrebet med succes ved at følge denne Microsoft vejledning. Den indeholder også et script, som er udviklet af Microsoft Exchange Server Team til at hjælpe dig med beskrivelse og gennemgang af dine Exchange log filer.

- Hvis ikke du kan opdatere, så bør du følge Microsoft alternative metode og herunder begrænse adgangen til Exchange serveren udefra. Jeg ved godt, at det betyder at remote brugere ikke kan hente deres mail. Men det er det bedste alternativ lige nu, kontra et vellykket angreb, hvor angriberne måske får adgang til dine interne systemer.

Schmitto A/S kunder der anvender Qualys VMDR:

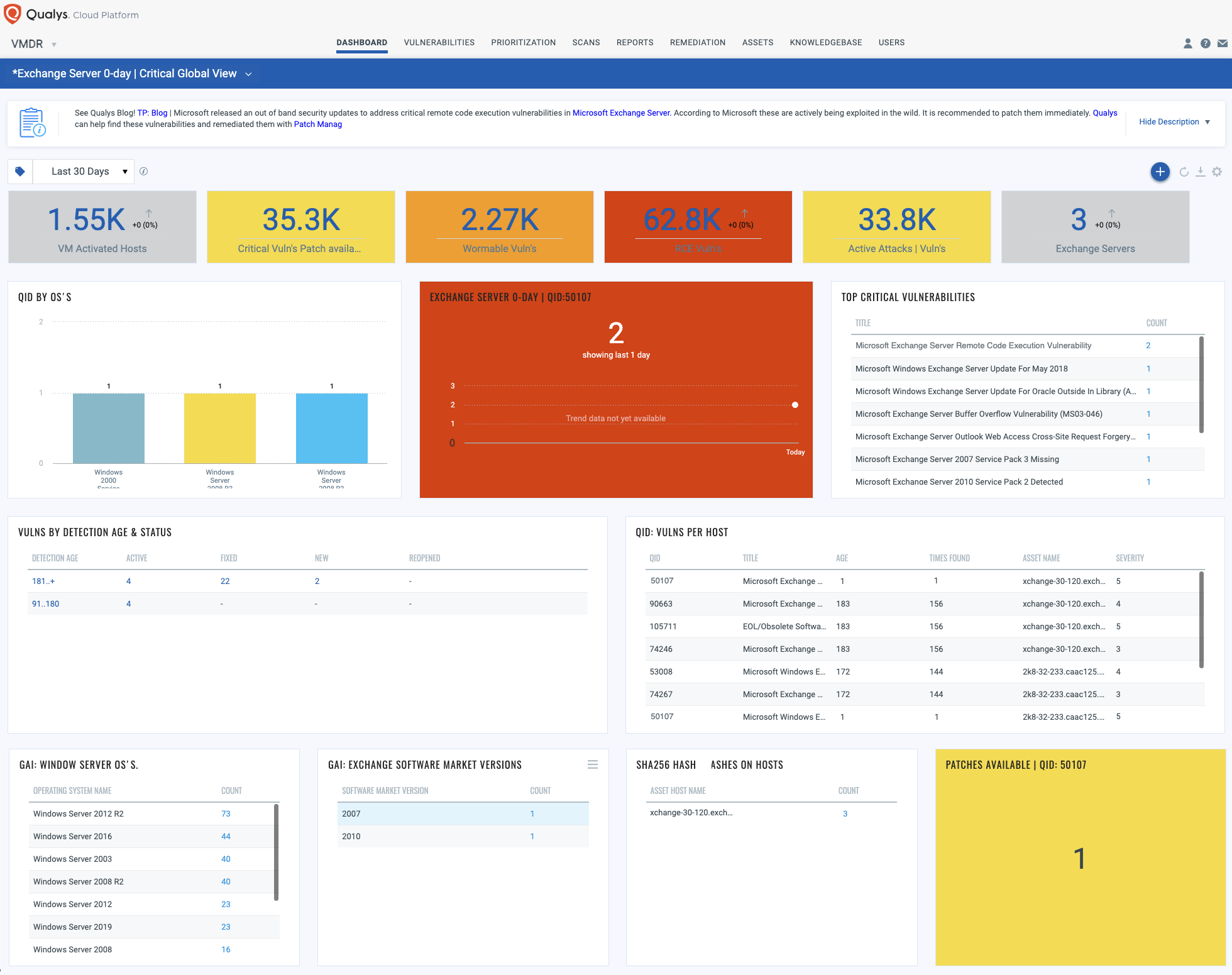

Qualys har frigivet en blog hvori de beskriver hvordan man med Qualys VMDR kan identificere de sårbare Exchange servere, og dynamisk tilføje en Tag (markering) til disse enheder, så man kan få dem opdateret.

Du kan tilføje nedenstående VMDR Dashboard, for nemt overblik.: Exchange Server 0-Day Dashboard | Critical Global View

Mere info om Qualys VMDR?

Hør mere om hvordan Qualys VMDR kan hjælpe dig, så kontakt mig via [email protected] eller 40253921.