Firmaet Hives Systems har netop frigivet deres seneste oversigt over, hvor lang tid det tager en hacker at bryde et password.

Det tager under en time at cracked (knække) et password.

Hvad betyder det at cracke/knække et password?

De fleste stjålne passwords kommer fra hjemmesider, der er blevet angrebet med succes, og hvor angriberen har hentet bruger databaser med brugernavne og passwords. Hvis brugernavn og password er i klar tekst, så er det nemt at se. Men god praksis er, at man “hasher” passwords i databasen, en form for kryptering der gør, at “password” i MD5 hashed form vil stå som 5F4DCC3B5AA765D61D8327DEB882CF99. Du kan selv prøve at konvertere et af dine passwords med MD5 Hash Generator Online

Hvordan knækker hackeren mit password?

Hackeren har har nu downloadet databasen med brugernavne (ofte din mail) samt dit password, som er hashed af hjemmesiden. Men hackeren kan ikke direkte konvertere hashværdien 5F4DCC3B5AA765D61D8327DEB882CF99 tilbage til “password”. Han bruger simpelthen mulige kombinationer på dit tastatur til at lave machende hashværdier, og sammenligner værdierne han har i den stjålne database fil. Det gøres selvfølgelig ikke manuelt, med ved hjælp af en kraftig PC og et program som hashcat. Det er beskrevet som “ World’s fastest and most advanced password recovery utility”. Ja der er altid to sider af en sag. Programmet der bruges af administrator til at knække et password man har glemt, bruges selvfølgelig også af hackerne.

Hvor lang tid tager det at knække mit password?

Det afhænger af kompleksiteten:

- Password med op til 10 tal, med det samme

- Password med 7 karakterer, alle små bogstaver, med det samme

- Password med 7 karakterer, kombination af store og små bogstaver, 2 sekunder

- Password med 8 karakterer, kombination af store og små bogstaver, 2 min

- Password med 9 karakterer, kombination af tal og store og små bogstaver, 7 timer

- Password med 11 karakterer, store og små bogstaver, 5 måneder

- Password med 15 karakterer, små bogstaver, 100 år

Udgangspunktet for disse resultater og grafen er, at man har brugt en rimelig kraftig PC. Men det aller vigtigste er et kraftigt grafik kort, som typisk også bruges af PC spillere, kaldet RTX 3090 GPU.

Hvis ikke man har en sådan PC til rådighed, kan man “leje” en Amazon enhed. De tilbyder ekstremt kraftige enheder, som efter sigende kan lejes for $ 32,77 pr. time. Der findes også uden tvivl billigere cloud services derude, hvor man kan leje sig ind og modtage samme computer kraft.

Findes der bedre kryptering end MD5 hash?

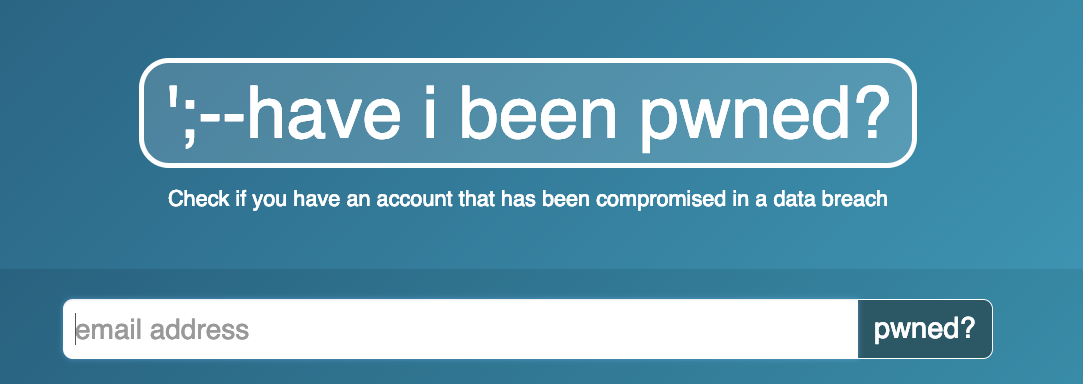

Ja, der findes andre og endnu mere sikre krypteringer, der vil tage længere tid at knække for en hacker. Men hvis man ser på de hjemmesider hvor mange registrerer sig, så som restauranter, foreninger og Forums, så bruger mange af dem MD5 hash. Og da de fleste jeg taler med, genbruger deres passwords, og brugernavnet jo ofte er deres mail, så vil et succesfuldt angreb på en hjemmeside med MD5 hash ofte betyde, at hackeren nu har adgang til mange andre hjemmesider.

Hvad bør jeg gøre?

- Genbrug ALDRIG det samme password på flere hjemmesider.

- Brug en Passwordmanager som 1Password

- Aktiver 2-faktor hvor det er muligt.