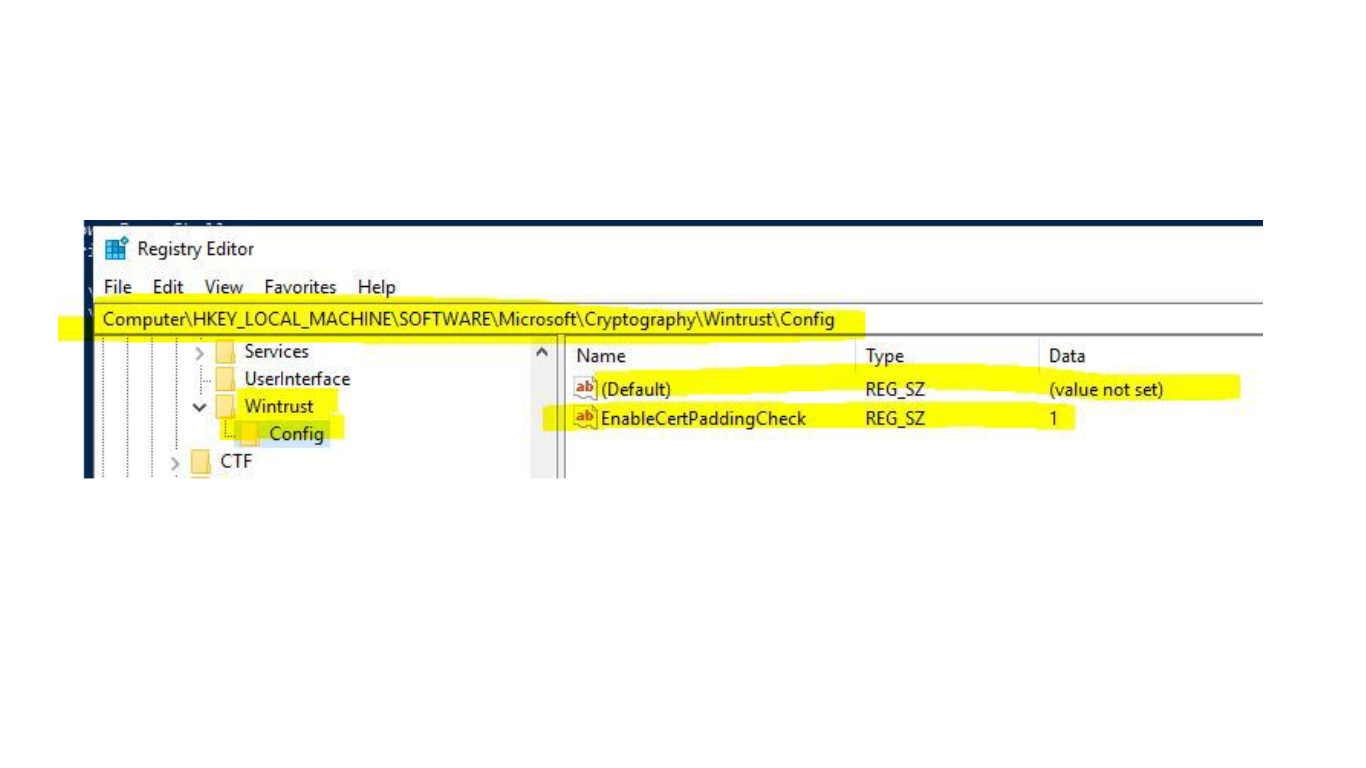

Vulnerability Management (sårbarhedsskanning) er ikke lig med Patch Management (sårbarhedsopdatering). Det er korrekt, at ofte vil udbedringen af en sårbarhed betyde, at der skal installeres en sikkerheds opdatering (Patch) for at lukke sikkerhedshullet. Men i flere tilfælde handler det også om at tilpasse konfigurationen.

Målet med at sikkerheds opdatere er, at lukke et sikkerhedshul. Mange sikkerhedshuller kræver, at der foretages en konfigurations ændring. Men for at udbedre Spectre/Meltdown sårbarheden, skal man både installere en patch og ændre i konfigurationen.

Kend dine enheder.

Asset Management (der findes ikke et godt dansk ord for det) giver dig et samlet overblik af dine enheder. Et Asset Management system bør indeholde alle enheder, hvad enten de er lokale PC’er, servere, netværk, Cloud baserede servere, applikationer eller services til mobile brugere. Så har du ET samlet overblik over din IT.

- Hvad er det for hardware?

- Hvilken software er installeret?

- Hvilken version?

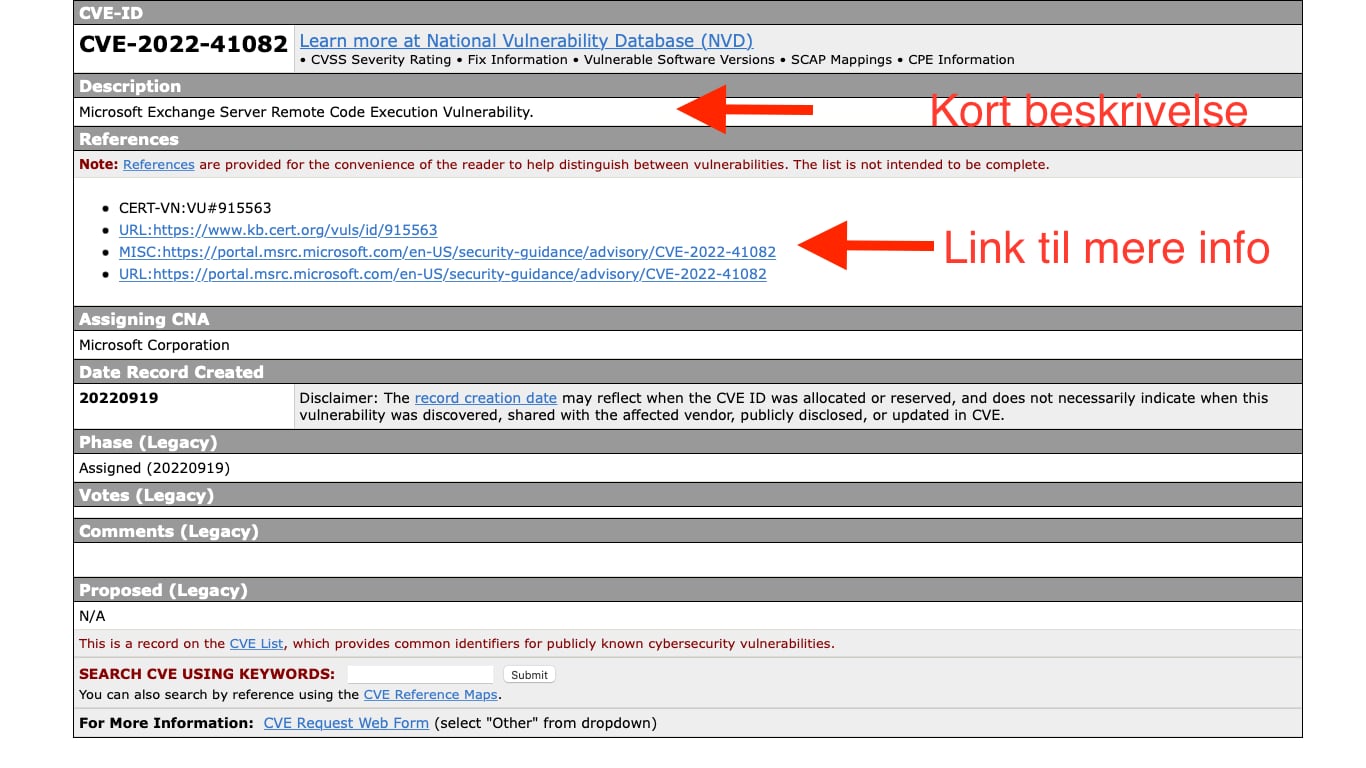

Er vi sårbare?

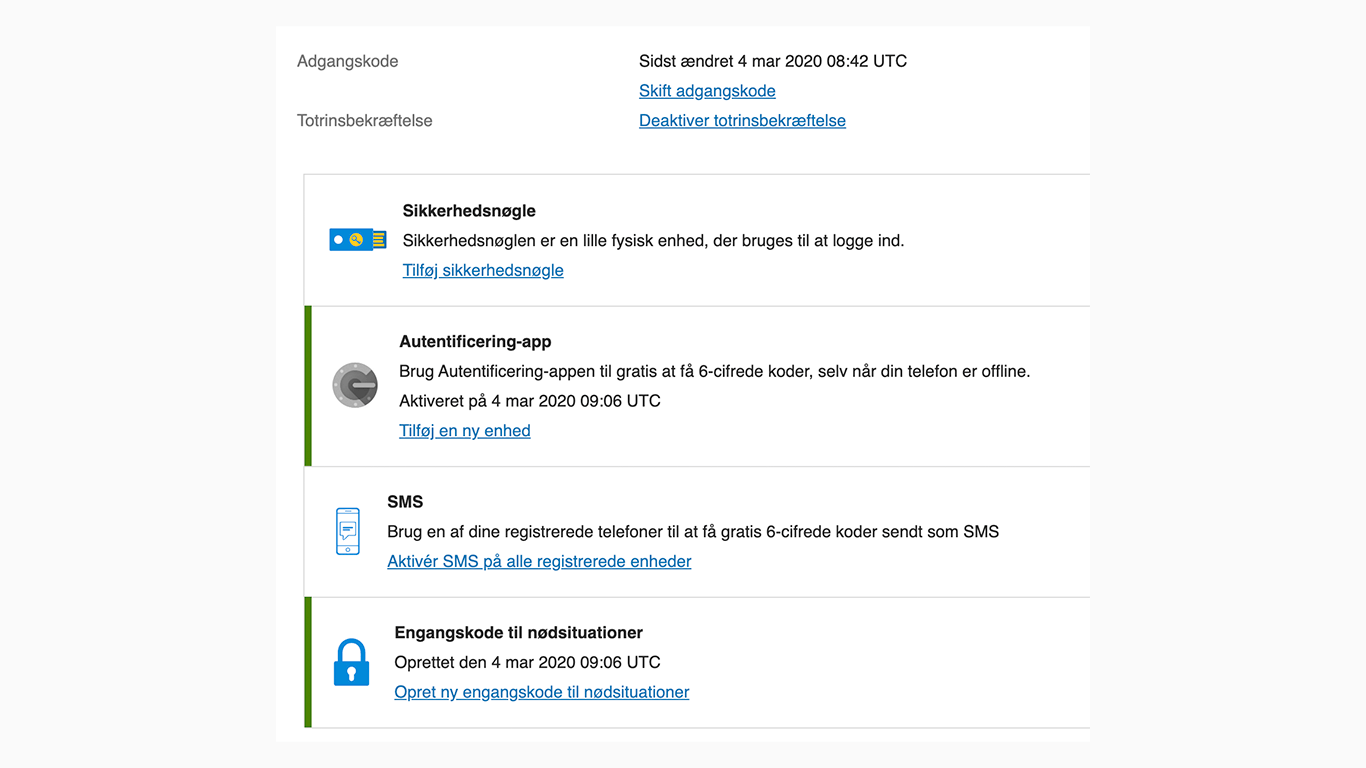

Det spørgsmål kan ikke besvares blot ved at kigge på sikkerheds opdateringer. Man skal også inkludere viden om konfigurationer. Så når man først har udrullet sikkerhedsopdateringen og udført konfigurations ændringen, bør man igen udføre en sårbarhedsskanning.

Er vores hjemmebrugere sårbare?

I forbindelse med COVID blev rigtig mange brugere til eksterne hjemmebrugere, der sjældent og måske aldrig besøgte kontoret. Det stiller helt nye krav til sårbarhedsskanning og sårbarhedsopdatering. Specielt fordi det kræver både installation af sikkerhedsopdaterringen og i mange tilfælde konfigurations ændringer.

Flere værktøjer.

Hvis man anvender forskellige værktøjer til sårbarhedsskanning, sikkerhedsopdatering, konfigurations overblik og Asset Management, betyder det at et samlet overblik er rigtig svært at få, og risikoen for at du mister overblik er stort.

Findes der en løsning?

Ja, Qualys, som jeg har samarbejdet med i mere end 20 år. De har efter min mening en løsning som kan give dig et samlet overblik, med mulighed for både:

- Sårbarhedsskanning ( Vulnerability Management)

- Sikkerhedsopdatering (Patch Management)

- Konfigurations ændringer (Del af Patch management)

- Asset Management

Der findes uden tvivl andre løsninger end Qualys. Det vigtigste er bare, at du nemt og effektivt kan besvare spørgsmålet ER VI SÅRBARE? Og hvis JA, gør noget ved det!

Mere info

Så kontakt mig på 4025 3921 eller [email protected]