Der er 1,5 milliarder Gmail brugere og 400 millioner private Outlook brugere, der anvender disse gratis mail services i følge tal fra 2021.

GRATIS er nøgleordet, hvor man tilbydes 15GB opbevaring af mails, dokumenter med mere. Hvorfor giver de os 15 GB data opbevaring? Udover brugervenlige services mail, kalender og dokument services?

- Et svar kunne være, at de bare er søde rare mennesker.

- Et andet svar er, at de gerne vil have viden om dig, så de kan påvirke dig til at købe flere services.

Du ved jo godt, at der ikke findes noget gratis her i livet. Så hvis ikke du betaler for det med penge, så betaler du på en anden måde. Og med Google og Microsoft betaler du med dine egne data.

PS: Husk hvis du bruger Gmail appen på din iPhone, kan Google få langt mere info om dig end hvis du bruger den indbyggede iOS mail app.

Hvad er alternativet med bedre privacy?

Apple

Er du iPhone bruger, har du allerede en iCloud mail konto. Og har du backup af din iPhone, har du sikkert også tilkøbt ekstra iCloud data hos Apple. Dette kan også bruges med iCloud email data.

Apple har implementeret en politik om, at de ikke scanner eller analyserer indholdet af dine e-mails med det formål at levere målrettede annoncer.

Jeg ved ihverfald, at jeg ikke kommer til at forlade Apple/iCloud. Jeg betaler i dag for 2TB data, som jo også kan deles i din familie med op til 6 personer.

Eget domain som schmitto.com kan tilknyttes denne 2TB pakke, så mail adressen hos Apple bliver eksempelvis [email protected]

Andre kendte

Det schweiziske firma Proton — Privacy by default

Der findes et utal af andre sikre mail systemer. Fælles for dem alle er, at du skal betale med PENGE for at bruge dem.

Se opsamlede data:

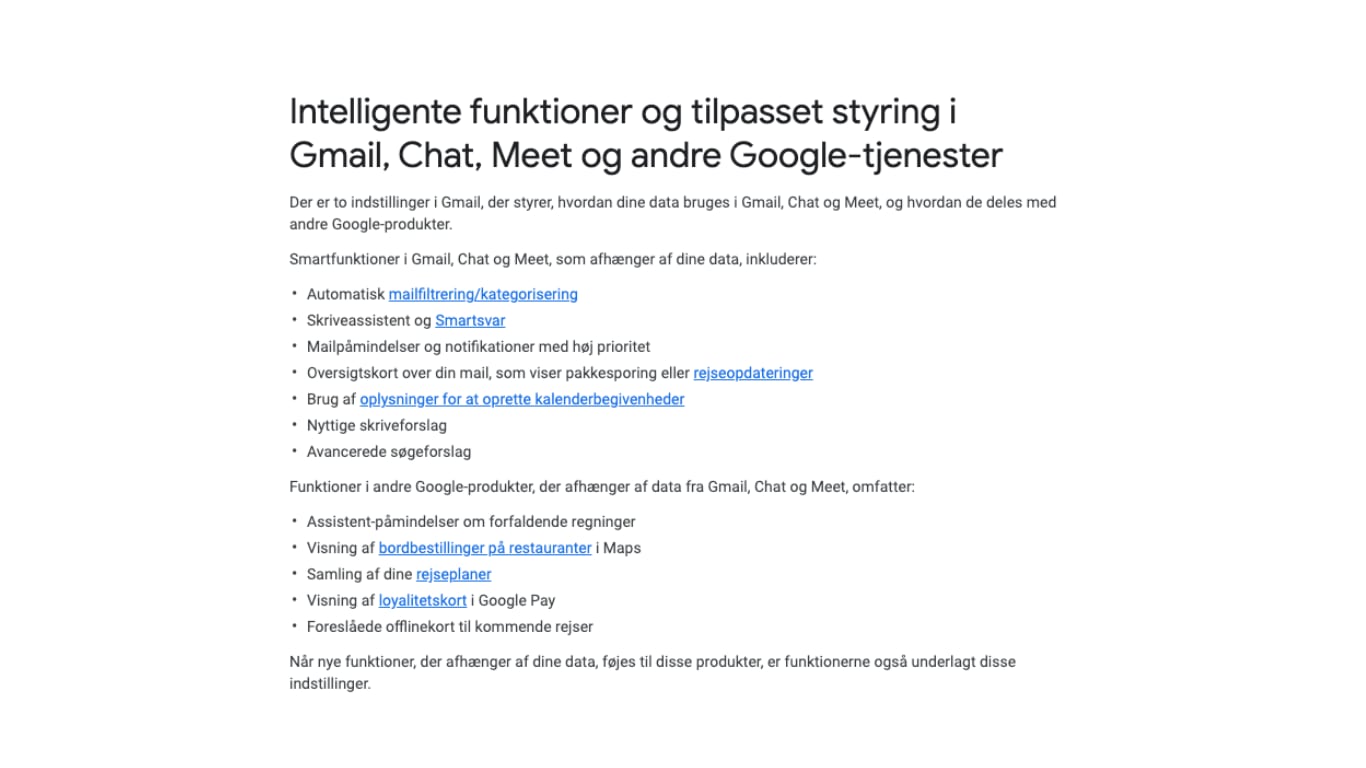

Google:

Microsoft:

Beskyttelse af personlige oplysninger

Mere info om Apple iCloud:

- iCloud portalen hvor du også kan se dine synkronisrede data som fotos, kontakter, kalender etc.

- iCloud data sikkerhed hvor du kan læse om, hvordan du krypterer dine data, så de kun kan læses på dine enheder.

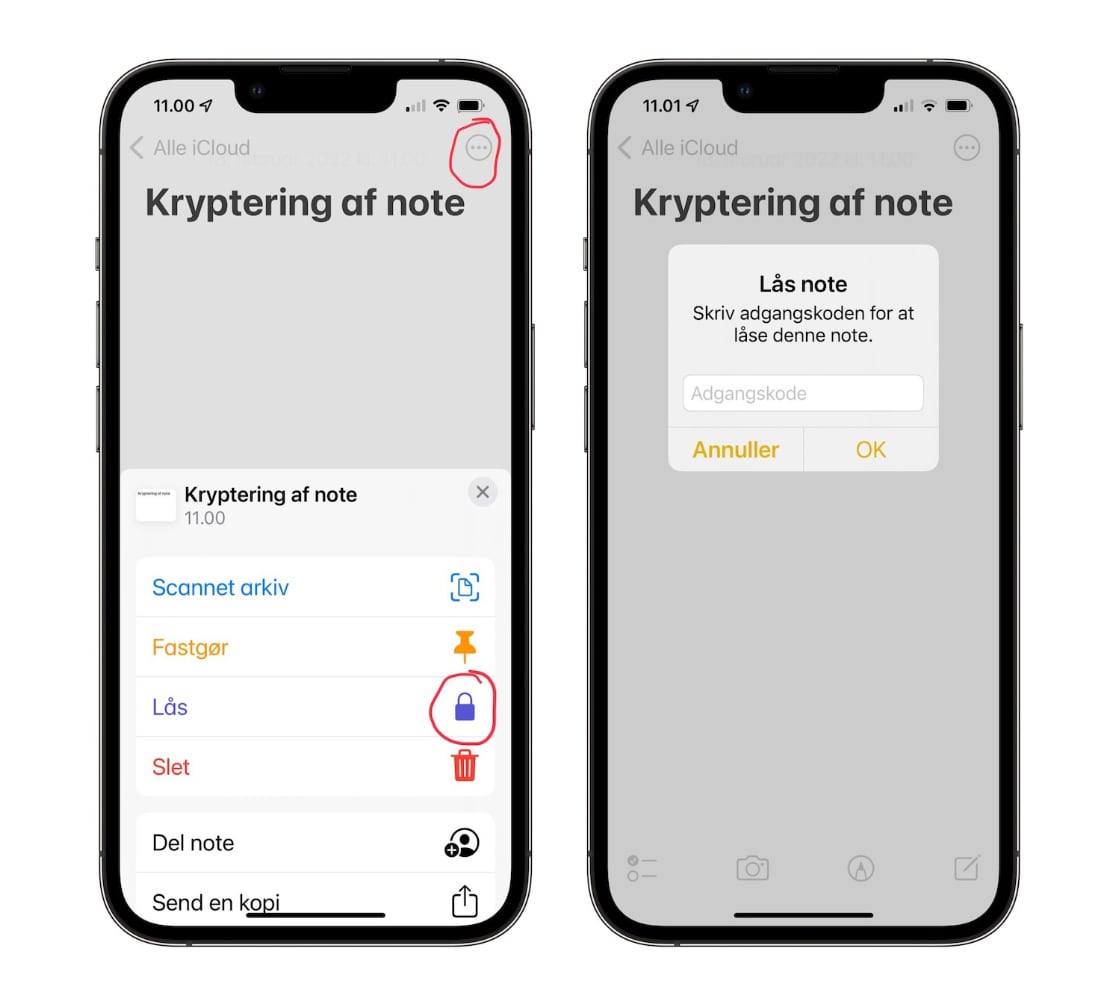

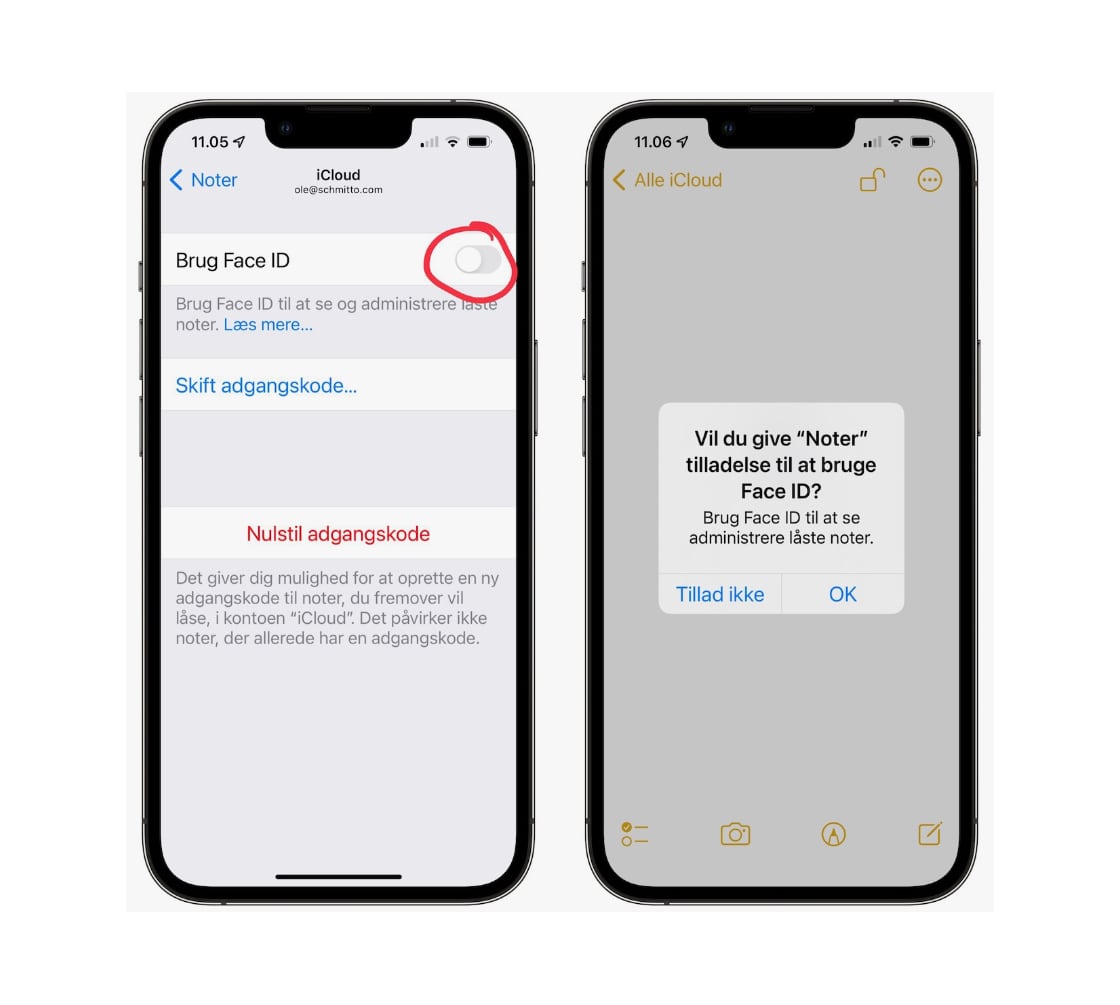

Om kryptering af data fra start til slut

Data der er krypteret fra start til slut, kan kun dekrypteres på dine godkendte enheder, hvor du er logget ind med dit Appleid. Ingen andre kan få adgang til dine data, der er krypteret fra start til slut – ikke engang Apple. Disse data forbliver sikre, selv i tilfælde af et databrud i skyen. Hvis du mister adgang til din konto, er det kun dig, der kan gendanne disse data. Det gør du ved at bruge krypteringskoden eller adgangskoden til din enhed, en gendannelseskontakt eller en gendannelsesnøgle.”

Konklusion:

Hvis du vil, og bruger Apple produkter, kan du sikre dig ved at vælge, Avanceret databeskyttelse til iCloud .

Dermed er det kun DIG, der kan få adgang til disse data selv ved et databrud. 😃