De fleste Qualys kunder bruger idag Qualys Cloud Agenter til at indsamle Meta Data.

Qualys Cloud Agenter indsamler kontinuerligt Meta data som sendes til Qualys Portalen, så du altid kender din aktuelle risiko.

De fleste Qualys kunder bruger idag Qualys Cloud Agenter til at indsamle Meta Data.

Qualys Cloud Agenter indsamler kontinuerligt Meta data som sendes til Qualys Portalen, så du altid kender din aktuelle risiko.

D. 28 juli 2021 offentliggjorde det amerikanske cybersikkerheds- og infrastruktursikkerhedsagentur (CISA) en advarsel, der beskriver de 30 mest kendte sårbarheder, der rutinemæssigt er blevet udnyttet til angreb i 2020 og 2021. Organisationer rådes til at prioritere sikkerhedsopdatering af disse sårbarheder så hurtigt som muligt.

Læs videre “CISA advarsel: Disse sårbarheder udnyttes oftest.”For at hjælpe kunder med at udnytte integration mellem Qualys VMDR og Patch Management, og reducere tiden med opdatering af kritiske sårbarheder, har Qualys Research-team nu annonceret en månedlig webinarserie “Denne måneds opdateringer.”

Læs videre “Qualys Webinar om aktuelle sårbarheder og hvordan du prioriterer og udbedrer dem.”“End of Life betyder, at softwaren ikke længere kan købes eller supporteres af producenten. Så der kommer ikke flere opdateringer, ej heller hvis der opdages nye sårbarheder. “

Adobe Flash var i mange år den platform, der gav os lyd og video, når vi besøgte hjemmesider. Den blev installeret på ens computer, og blev så aktiveret hvis hjemmeside indeholdt lyd eller video. Derefter startede Adobe Flash inde i selve browseren, og du så videoen.

Hvis du besøgte Youtube, skulle du have Flash installeret, for at kunne se video, indtil Adobe i 2017 annoncerede afslutningen på Adobe Flash.

For de IT sikkerheds ansvarlige var Flash et helvede, fordi der konstant blev fundet nye sårbarheder. Nogle som kunne inficere PC’en, bare man besøgte en hjemmeside med sårbar Adobe Flash installation.

Så Flash blev elsket af angriberne, og hadet af IT sikkerhedsfolk, fordi den var på stort set alle enheder.

Der var endda også spil, som blev afviklet via flash.

Ved nytår var det slut med Flash. De fleste browsere idag vil blokere flash, hvis man kommer til en hjemmeside, der indeholder Flash komponenter. Flash har også en indbygget “kill-switch”, der gerne skulle forhindre eksekvering efter d. 12 januar 2021.

Så der er gjort en del for at forhindre, at flash ikke længere er et problem.

Det jo fint, at der er forsøgt forskellige former for blokering af at flash kan afvikles, men det betyder jo også, at rigtig mange enheder har flash installeret, som aldrig nogensinde bliver opdateret mere.

Ved du hvor mange af dine enheder, der har Flash installeret?

Med den historik Flash har haft omkring sårbarheder, mener jeg ikke, det er utænkeligt, at en eller anden klog person finder ud af at udnytte / finde en ny sårbarhed.

Min pointe er, at du bør have overblik over din installation. Hvad du har på hvilke enheder.

Der findes en del forskelige metoder til at få viden om indeholdet i dit setup.

Jeg tilbyder virksomheder implementerring af Qualys VMDR.

Qualys VMDR, en suite af cloud Security og Compliance services, tilbyder udover at opsamle data om software og hardware, også at berige disse data med viden. Det gælder viden om mere end 1.700 udviklere/firmaer og status på deres 85.000 software frigivelser, samt mere end 100 hardware producenter og deres 45.000 forskellige modeller.

Det betyder, at man i et samlet overblik kan få status på alle enheder i sin infrastruktur.

Kontakt mig gerne, hvis du også gerne vil kende “udløbsdatoen” for din software og hardware.

Hvis ikke du har fulgt med, så er tusinde af Microsoft Exchange servere rundt om i verden blevet angrebet med succes via en Zero-day sårbarhed, HAFNIUM, et angreb som også ses udført med succes mod danske virksomheder.

Det norske folketing Stortinget utsatt for IT-angrep er et af ofrene, der også bekræfter, at der er hentet data ud af deres systemer.

I starten tydede det på, at angrebet gik mod udvalgte, men det er nu udbredt, så det rammer alle.

Det betyder, at der kan være mange små og større virksomheder samt offentlige, der allerede er angrebet med succes.

“0-dag” betyder, at der ikke findes en opdatering, der kan lukke den nu kendte sårbarhed. Så dem der er ansvarlige for sikkerhed, har ikke en sikkerhedsopdatering de kan installere på det sårbare system.

Hvilken version af Microsoft Exchange bruger du? Hvis du bruger Microsoft Office 365, er du ikke i fare. Det er typisk de virksomheder, der selv har deres Exchange mail server stående enten lokalt eller i et hostet miljø, der er i fare.

Ifølge en blog post fra Microsoft peger de på Kina.

Blandt andet Dubex, der også er krediteret i den ovennævnte Microsoft blog post.

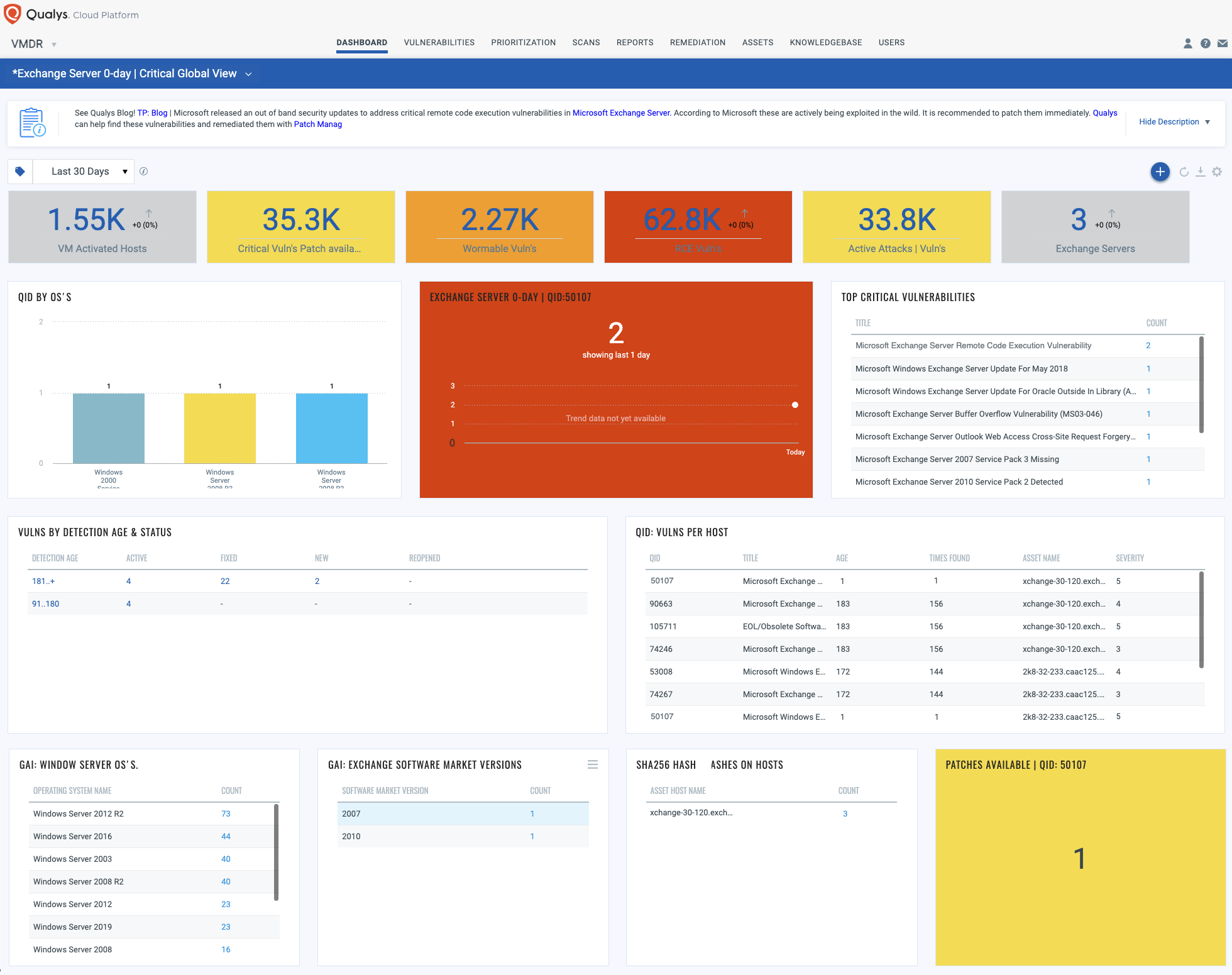

Qualys har frigivet en blog hvori de beskriver hvordan man med Qualys VMDR kan identificere de sårbare Exchange servere, og dynamisk tilføje en Tag (markering) til disse enheder, så man kan få dem opdateret.

Du kan tilføje nedenstående VMDR Dashboard, for nemt overblik.: Exchange Server 0-Day Dashboard | Critical Global View

Hør mere om hvordan Qualys VMDR kan hjælpe dig, så kontakt mig via [email protected] eller 40253921.

Microsoft udgave d.12 april gav oplysninger om 111 nye sikkerhedshuller i Windows. Ingen af disse er endnu udnyttet, men du bør stadig planlægge en opdatering af dine enheder.

Læs videre “Skal du altid opdatere kritiske sårbarheder?”Tirsdag den 14 April 2020, kom der 113 nye sikkerhedsopdateringer, de 19 er kritiske.

Læs videre “April 2020 sikkerheds opdatering”Qualys introducerede en ny samlet platform Qualys VMDR – Vulnerability Management, Detection, og Response.

Læs videre “Qualys VMDR — en samlet platform med Vulnerability Management, Detection, og Response”