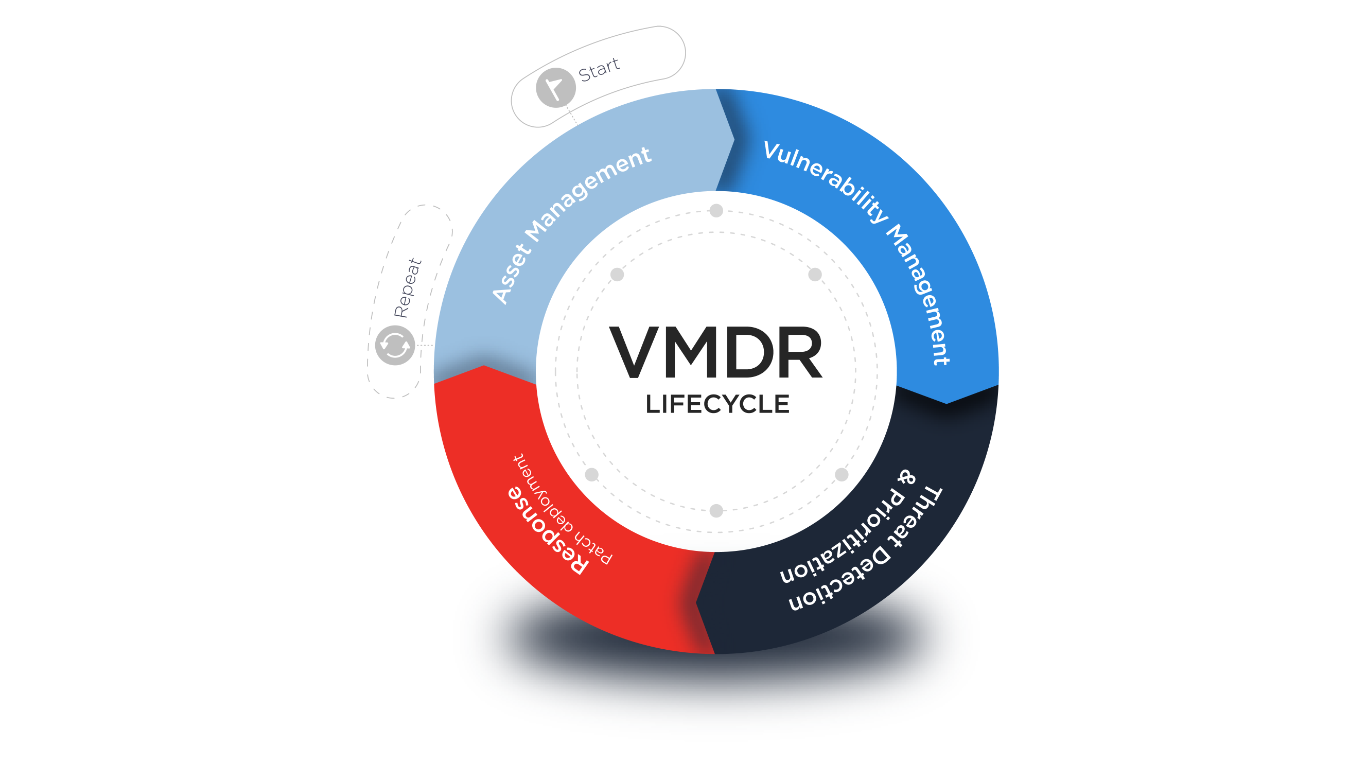

- at opdage sårbarheder er typisk sikkerhedsafdelingens ansvar.

- at udbedre sårbarheder er typisk IT-driftsafdelingens ansvar.

Afdelingernes fokus:

- Sikkerhedsafdelingens fokus er at minimere risiko.

- IT-driftafdelingens fokus er at sikre oppetid.

Indbygget konflikt:

Når man ikke har et fælles fokus og mål, er der risiko for, at udbedring af kendte sårbarheder ikke bliver optimalt, og dermed en øget risiko for virksomheden.

Tid er Risiko.

Den tid der går, fra en sårbarhed bliver offentlig kendt til den udnyttes, bliver kortere og kortere. Så tid er en meget vigtig parameter.

Der er dog også mange sårbarheder, som aldrig forsøges udnyttet. Der bliver aldrig udviklet et såkaldt “exploit”, som en angriber kan udnytte.

Prioritering:

Det er essentielt, at sikkerheds afdelingen fokuserer på de sårbarheder der udnyttes NU, uanset producentens risiko vurdering.

En sårbarhed der udnyttes NU, er en langt større risiko, end en sårbarhed med høj risiko score, som IKKE ses udnyttet nu.

Eksempel: Du har tusinder af sårbarheder på hundredevis af enheder, men efter en prioritering, der kunne være baseret på:

- Enhedens risko vurdering, er det chefens PC eller en printserver?

- Enhedens placering, står den direkte på internettet eller?

- Udnyttes sårbarhederne nu?

Bedre samarbejde.

Hvis man kun fokuserer og prioriterer sårbarheder ud fra risiko, vil man reducere virksomhedens risiko hurtigere, samtidig med at antallet af kritiske her og nu sårbarheder typisk reduceres. Og så vil IT-driftsafdeligen vide, at dem de udbedrer er baseret på en reel risiko for virksomheden.

—

Kontakt mig på tlf. 40253921 for at drøfte hvordan du kan blive bedre til udbedring af sårbarheder.