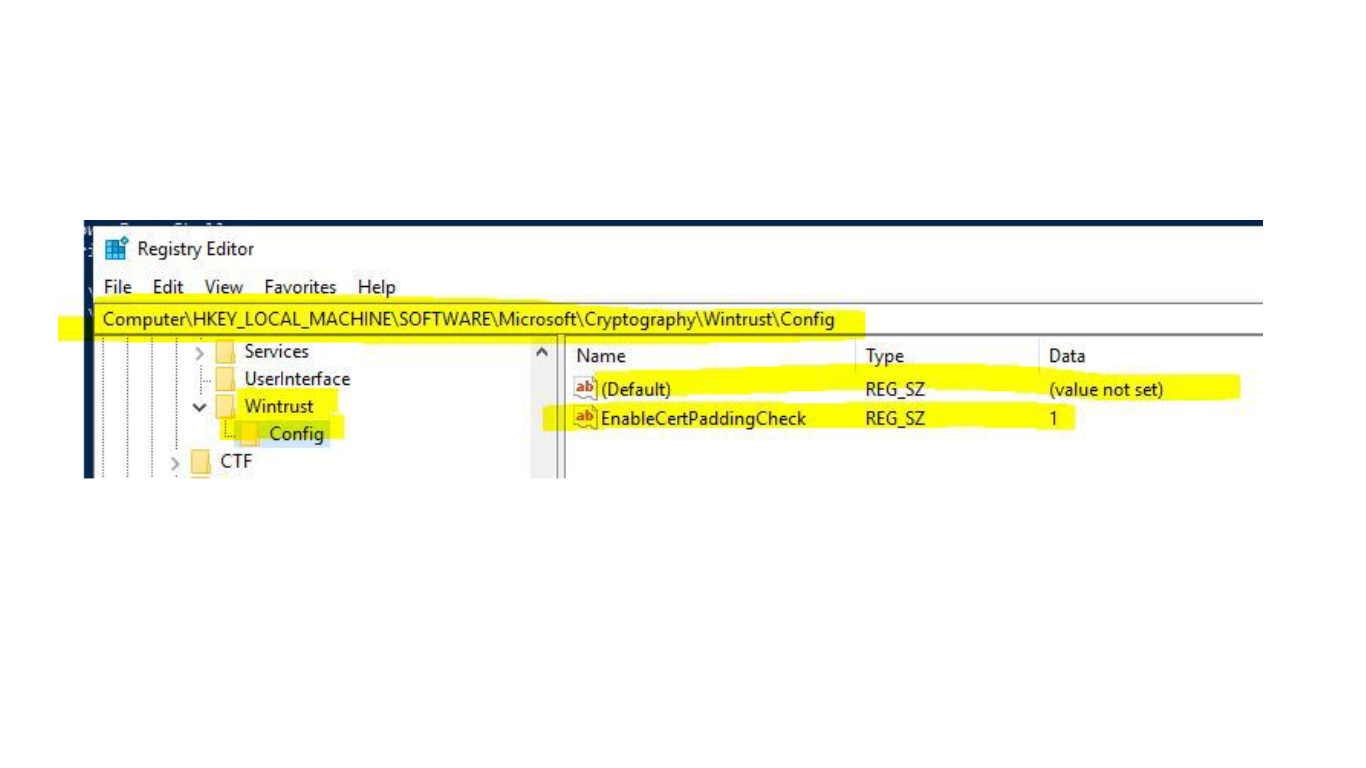

Fordi end of life betyder END OF LIFE, så softwaren ikke længere supporteres af producenten.

- Der kommer ikke flere opdateringer.

- Der kommer ikke flere sikkerheds opdateringer.

Hvad er udfordringen?

- At angribere ikke nødvendigvis forsøger at udnytte de nyeste sårbarheder. Faktisk er rigtig mange succesfulde angreb udført, hvor man udnytter en kendt sårbarhed, som er måneder ja måske flere år gammel.

- Har software kørende, som du ikke ved har EOL om 1-3-6-12 måneder.

- Hvad med applikationen der blev installeret for 5 år siden på grund af et specifikt behov, og ikke længere anvendes? Og som ingen husker?

Hvordan løser man det?

Når du er i markedet for Vulnerability Management (sårbarheds værktøjer), skal du sikre dig, at det også har info om, hvornår din hardware og software har end of life.

Gerne en oversigt der viser hvilken hardware og software med end of life indenfor de næste 12 måneder, så du dermed kan planlægge en migrering.

- PS: Lad nu være med at købe software, hvor du kun ser EOL. Det bliver så endnu en platform du skal se på, når du skal vurdere din samlede risiko.. som selvfølgelig også omhandler EOL. Mere om virksomheders udfordringer omkring antallet af sikkerheds applikationer indenfor IT-sikkerhed i en kommende artikel.