Microsoft Internet Explorer, som vi nok alle på et eller andet tidspunkt har anvendt, stopper med at virke d. 15 juni 2022.

Helt tilbage i 1995, hvor jeg i Tempest var distributør af Netscape, -ja en browser kostede den gang penge, kom Microsoft med deres Internet Explorer. Det er den der nu i sin elvte version stopper.

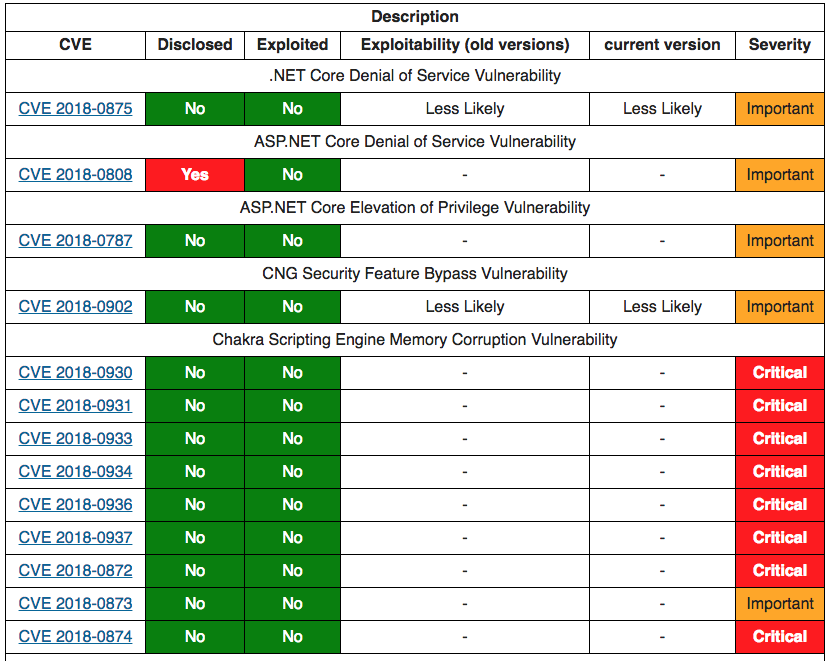

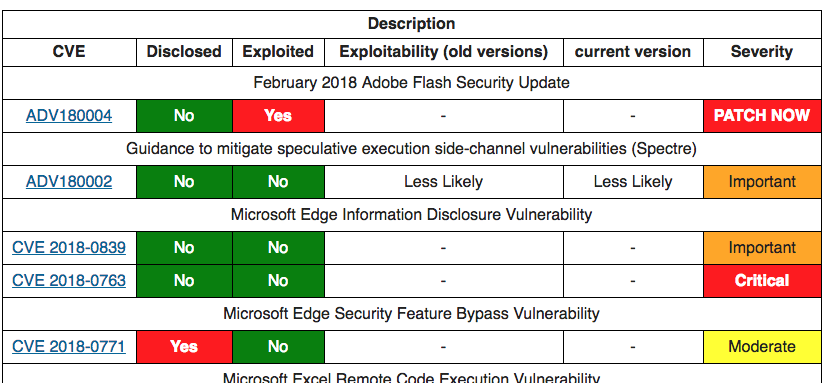

Set fra et IT-sikkerheds synspunkt har der altid været rigtig mange sårbarheder forbundet med Internet Explorer. De er nu overtaget af Google Chrome, som også er den mest brugte browser i dag.

Microsoft har en artikel om, hvordan du kan migrere fra Internet Explorer til deres nye Edge broder. Herunder også hvis du har applikationer, der er afhængige af Internet Explorer.

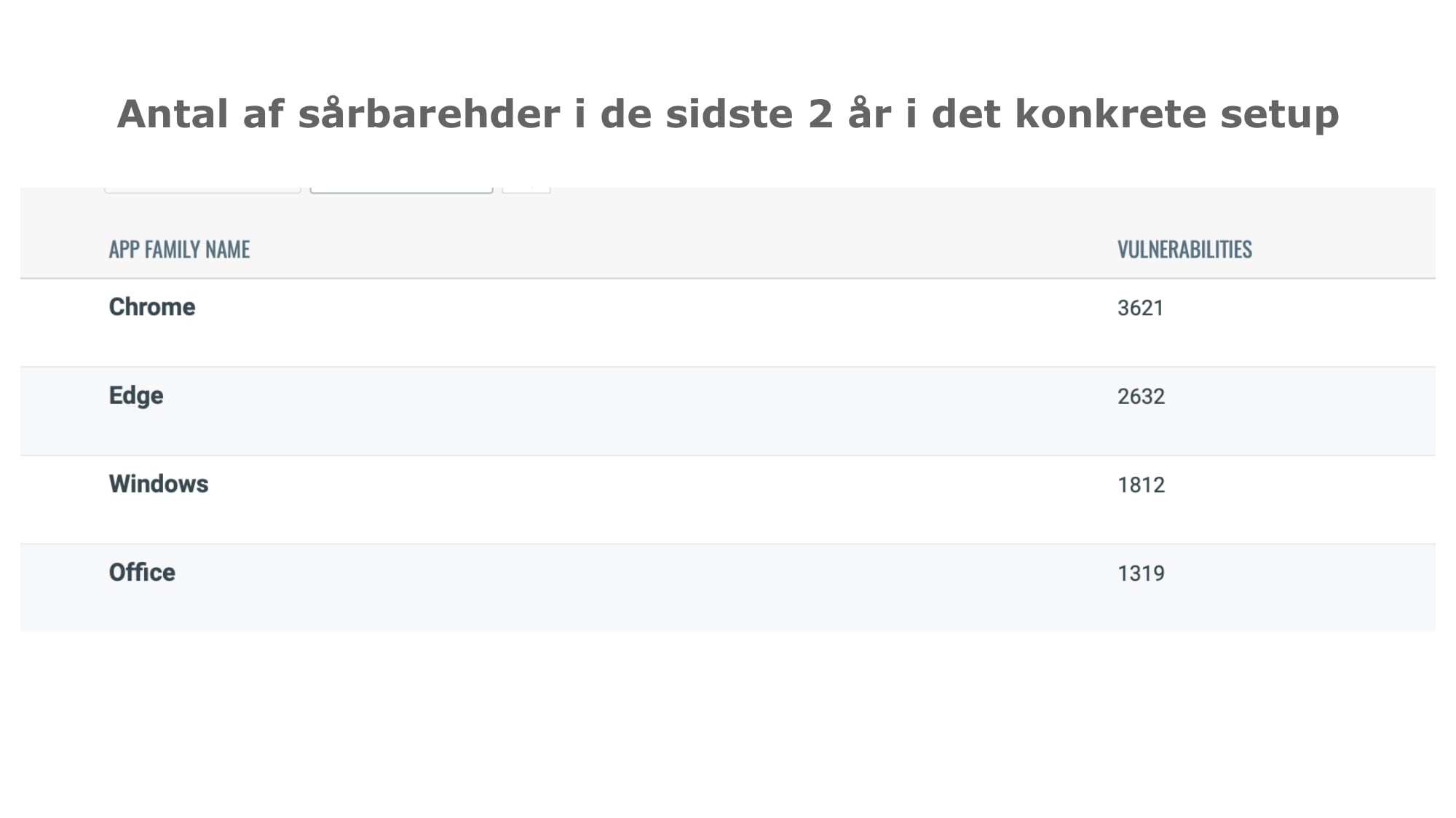

Apropos sårbarheder i browser:

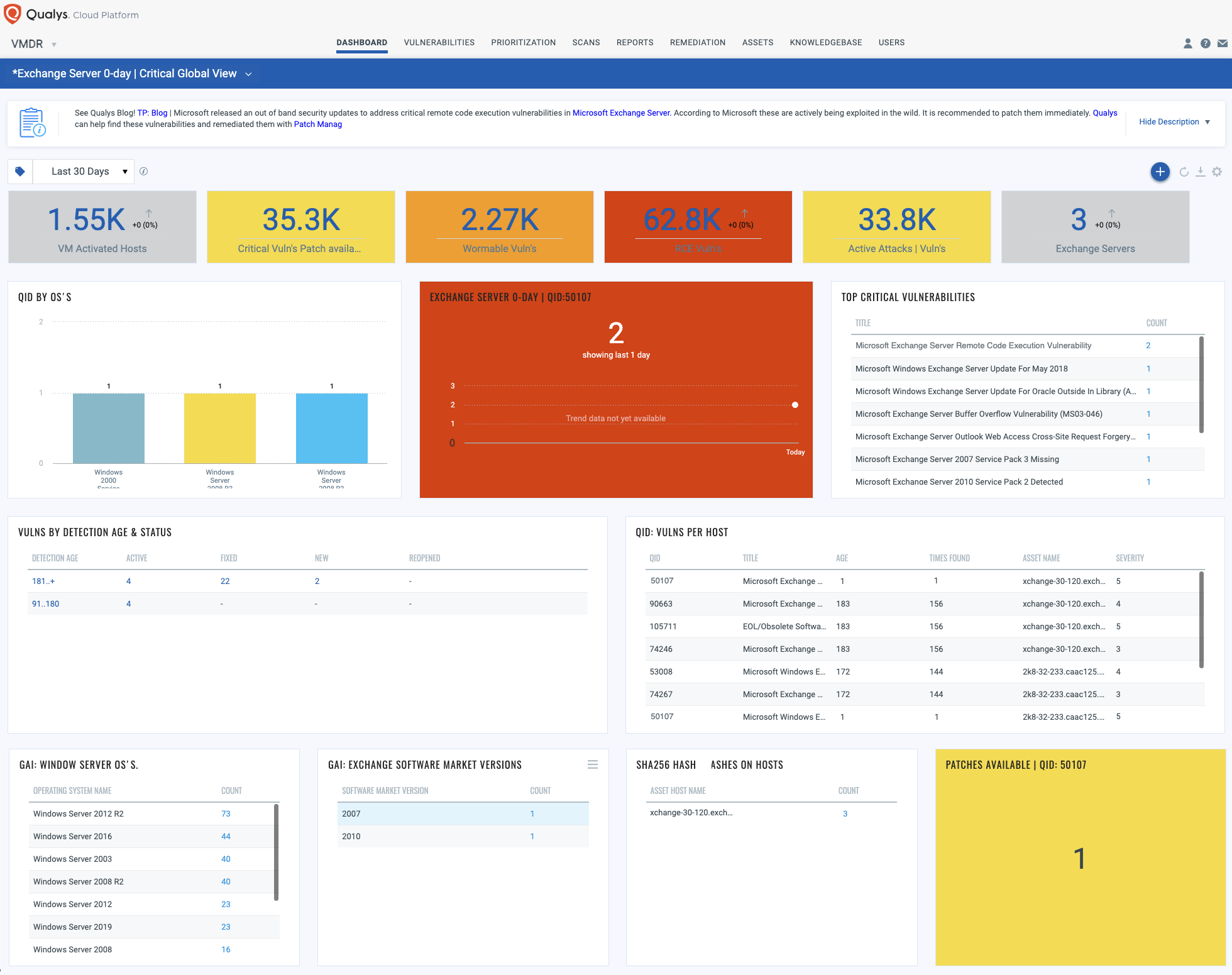

I Qualys kan man se hvilke produkter, der de sidste 2 år har haft flest opdateringer. Du kan i dette skærmbillede fra en kunde, se at Google Chrome er virkelig en udfordring at holde opdateret. Og det er Edge uden tvivl også. Forskellen i mellem Chrome og Edge, kan skyldes at Chrome har været installeret i de 2 år rapporten omfatter, hvorimod Edge måske kun har være installeret i 18 måneder.

Vi kan blot konstatere, at selvom vi nu slipper af med Microsoft Internet Explorer, så fortsætter kampen om at holde browserne opdateret, -også i fremtiden.

Har du overblik over sårbarheder i realtid på dit netværk?

Kontakt mig på 4025 3932 eller [email protected], så vi kan tage en dialog om muligheder.