I en verden hvor data er blevet en af de mest værdifulde aktiver for enhver organisation, må vigtigheden af robust IT-sikkerhed ikke overses. En central del af denne sikkerhed ligger i vores evne til fuldt ud at forstå og overvåge hele vores infrastruktur. Uanset om den er placeret internt eller håndteres gennem cloud services.

Læs videre “Er du blind for din egen IT-sikkerhed? Afslør dine skjulte risici”Ny standard for kontakt ved sårbarhed på en virksomheds hjemmeside med security.txt

En ekstern sikkerhedsperson finder en sårbarhed på din hjemmeside.

Han vil gerne infomere virksomheden, men hvordan finder han den rette person i virksomheden?

Læs videre “Ny standard for kontakt ved sårbarhed på en virksomheds hjemmeside med security.txt”

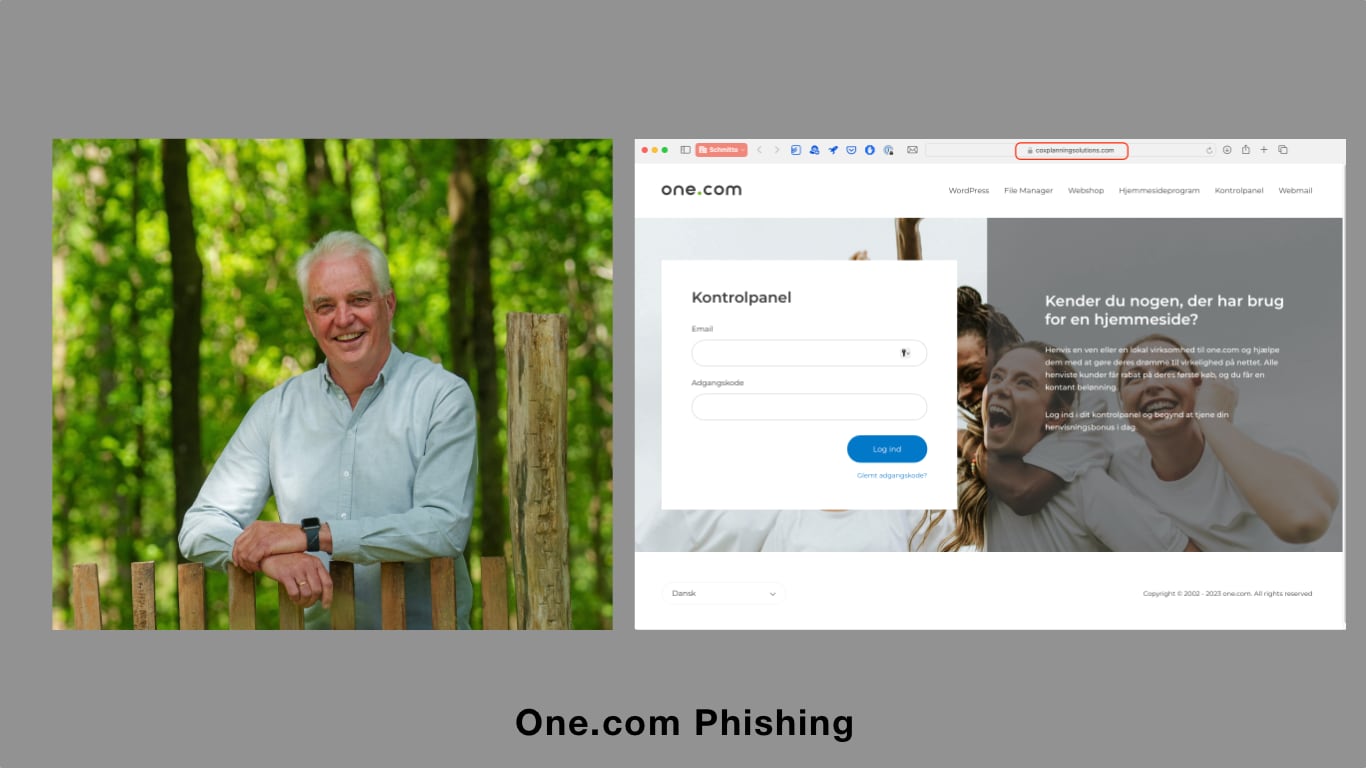

Phishing forsøg mod min one.com konto

Jeg bruger one.com som min udbyder af Webhotel, og det ville også være naturligt, at jeg brugte deres øvrige services, som DNS

Jeg modtog en mail fra hvad man skuille tro var one.com med teksten:

Ny varslingstjeneste skal hjælpe virksomheder med at undgå cyberangreb.

Varslingstjenesten:

“22-04-2024 – I dag lanceres en ny varslingstjeneste, som små og mellemstore virksomheder kan tilmelde sig, for at kunne handle på aktuelle sårbarheder, der kan true cybersikkerheden hos virksomhederne.”

Sådan står der på Digitaliseringsstyrelsen hjemmeside, hvor de annoncerer en ny tjeneste, man gratis kan abonnere på, og modtage info om de sårbarheder tjenesten mener du skal fokusere på.

Skal jeg tilmelde mig?

Læs videre “Ny varslingstjeneste skal hjælpe virksomheder med at undgå cyberangreb.”Sådan undgår du at hjemmesider tracker dig

Hvis du er træt af at blive overvåget og bombarderet med reklamer, når du surfer på nettet, er der en simpel løsning:

Brug RSS feeds til at følge med i dine yndlingsblogs og nyhedssider. RSS står for Really Simple Syndication, og er et format der gør det muligt, at distribuere indhold fra forskellige kilder på en nem og overskuelig måde.

I stedet for at besøge hver enkelt hjemmeside for at se, om der er kommet noget nyt, kan du abonnere på deres RSS feeds, og få det seneste indhold leveret direkte til din computer eller smartphone via en RSS læser. Det har flere fordele. Både for dig som læser og for de hjemmesider du følger.

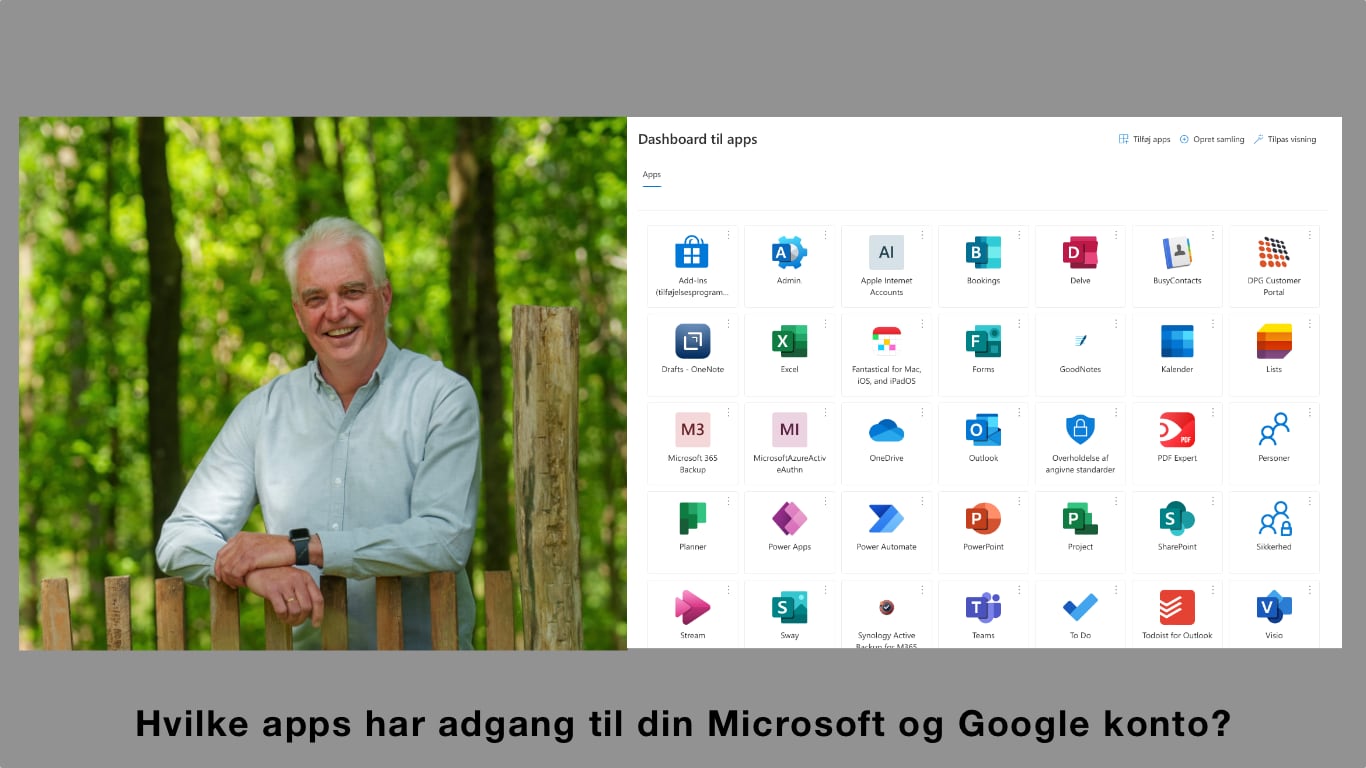

Hvilke apps har adgang til din Microsoft og Google konto?

Hvad er udfordringen?

At du giver forskellige apps adgang til din Microsoft eller Google konto.

Nogle gange giver man adgang, fordi man vil anvende servicen i forbindelse med login. Andre gange fordi servicen gerne ville hente eller gemme data på en cloud service.

Læs videre “Hvilke apps har adgang til din Microsoft og Google konto?”Er det OK, at få adgang til andres køb af undertøj?

Da jeg skulle indkøbe julegaver, var et af ønskerne noget fra en specifik lingerie butik, som er en del af en større kæde.

Oplevelsen:

Jeg besøgte lingerie butikken, for at købe et gavekort.

- Ekspedienten, spurgte om modtageren var kunde i forvejen.

- Jeg svarede at det vidste jeg ikke.

- ekspedienten bad om modtagerens mobil nr.

- Det gav jeg.

- Ekspedienten kun så fortælle mig, præcis hvad der var købt på det mobilnummer, og oplyse størrelse og type af undertøj.

- Jeg valgte at købe gavekortet.

Er det god kundeservice eller ….

Er det er klart brud på GDPR?

I min verden er det brud på GDPR fordi:

- Jeg oplyser et mobil nr.

- Ekspedienten giver mig derefter oplysninger som i en eller anden forstand er personlige. Det vedkommer da ikke andre, hvad man køber af undertøj.

- I princippet kunne jeg jo give kollegaens eller naboens mobil nr. og dermed få samme oplysninger, og ja det kræver selvfølgelig, at vedkommende er registreret hos denne butik.

Jeg ved ikke, om det er normal politik i disse butikker, eller det blot var ekspedienten, der ville give “god kundeservice”.

Hvad er din holdning?

- Er det OK, at man kan få oplyst andre kunders undertøjs vaner?

- Eller er det blot god kunderservice?

- Har du sikret dig, at dine medarbejdere ikke pludselig vælger “god kundeservice” på bekostning af GDPR via en klar og tydelig nedskrevet instruks?

Hvorfor bør sårbarhedssystem fortælle mig om software med “End of Life”

Fordi end of life betyder END OF LIFE, så softwaren ikke længere supporteres af producenten.

- Der kommer ikke flere opdateringer.

- Der kommer ikke flere sikkerheds opdateringer.

Hvad er udfordringen?

- At angribere ikke nødvendigvis forsøger at udnytte de nyeste sårbarheder. Faktisk er rigtig mange succesfulde angreb udført, hvor man udnytter en kendt sårbarhed, som er måneder ja måske flere år gammel.

- Har software kørende, som du ikke ved har EOL om 1-3-6-12 måneder.

- Hvad med applikationen der blev installeret for 5 år siden på grund af et specifikt behov, og ikke længere anvendes? Og som ingen husker?

Hvordan løser man det?

Når du er i markedet for Vulnerability Management (sårbarheds værktøjer), skal du sikre dig, at det også har info om, hvornår din hardware og software har end of life.

Gerne en oversigt der viser hvilken hardware og software med end of life indenfor de næste 12 måneder, så du dermed kan planlægge en migrering.

- PS: Lad nu være med at købe software, hvor du kun ser EOL. Det bliver så endnu en platform du skal se på, når du skal vurdere din samlede risiko.. som selvfølgelig også omhandler EOL. Mere om virksomheders udfordringer omkring antallet af sikkerheds applikationer indenfor IT-sikkerhed i en kommende artikel.

👆PS PS: HUSK Windows 10 har End of Life 14. oktober 2025

Hvordan får jeg succes med udbedring af sårbarheder?

- at opdage sårbarheder er typisk sikkerhedsafdelingens ansvar.

- at udbedre sårbarheder er typisk IT-driftsafdelingens ansvar.

Afdelingernes fokus:

- Sikkerhedsafdelingens fokus er at minimere risiko.

- IT-driftafdelingens fokus er at sikre oppetid.

Indbygget konflikt:

Når man ikke har et fælles fokus og mål, er der risiko for, at udbedring af kendte sårbarheder ikke bliver optimalt, og dermed en øget risiko for virksomheden.

Tid er Risiko.

Den tid der går, fra en sårbarhed bliver offentlig kendt til den udnyttes, bliver kortere og kortere. Så tid er en meget vigtig parameter.

Der er dog også mange sårbarheder, som aldrig forsøges udnyttet. Der bliver aldrig udviklet et såkaldt “exploit”, som en angriber kan udnytte.

Prioritering:

Det er essentielt, at sikkerheds afdelingen fokuserer på de sårbarheder der udnyttes NU, uanset producentens risiko vurdering.

En sårbarhed der udnyttes NU, er en langt større risiko, end en sårbarhed med høj risiko score, som IKKE ses udnyttet nu.

Eksempel: Du har tusinder af sårbarheder på hundredevis af enheder, men efter en prioritering, der kunne være baseret på:

- Enhedens risko vurdering, er det chefens PC eller en printserver?

- Enhedens placering, står den direkte på internettet eller?

- Udnyttes sårbarhederne nu?

Bedre samarbejde.

Hvis man kun fokuserer og prioriterer sårbarheder ud fra risiko, vil man reducere virksomhedens risiko hurtigere, samtidig med at antallet af kritiske her og nu sårbarheder typisk reduceres. Og så vil IT-driftsafdeligen vide, at dem de udbedrer er baseret på en reel risiko for virksomheden.

—

Kontakt mig på tlf. 40253921 for at drøfte hvordan du kan blive bedre til udbedring af sårbarheder.

Bruger du også Gmail eller Outlook? Hvorfor?

Der er 1,5 milliarder Gmail brugere og 400 millioner private Outlook brugere, der anvender disse gratis mail services i følge tal fra 2021.

GRATIS er nøgleordet, hvor man tilbydes 15GB opbevaring af mails, dokumenter med mere. Hvorfor giver de os 15 GB data opbevaring? Udover brugervenlige services mail, kalender og dokument services?

- Et svar kunne være, at de bare er søde rare mennesker.

- Et andet svar er, at de gerne vil have viden om dig, så de kan påvirke dig til at købe flere services.

Du ved jo godt, at der ikke findes noget gratis her i livet. Så hvis ikke du betaler for det med penge, så betaler du på en anden måde. Og med Google og Microsoft betaler du med dine egne data.

PS: Husk hvis du bruger Gmail appen på din iPhone, kan Google få langt mere info om dig end hvis du bruger den indbyggede iOS mail app.

Hvad er alternativet med bedre privacy?

Apple

Er du iPhone bruger, har du allerede en iCloud mail konto. Og har du backup af din iPhone, har du sikkert også tilkøbt ekstra iCloud data hos Apple. Dette kan også bruges med iCloud email data.

Apple har implementeret en politik om, at de ikke scanner eller analyserer indholdet af dine e-mails med det formål at levere målrettede annoncer.

Jeg ved ihverfald, at jeg ikke kommer til at forlade Apple/iCloud. Jeg betaler i dag for 2TB data, som jo også kan deles i din familie med op til 6 personer.

Eget domain som schmitto.com kan tilknyttes denne 2TB pakke, så mail adressen hos Apple bliver eksempelvis [email protected]

Andre kendte

Det schweiziske firma Proton — Privacy by default

Der findes et utal af andre sikre mail systemer. Fælles for dem alle er, at du skal betale med PENGE for at bruge dem.

Se opsamlede data:

Google:

Microsoft:

Beskyttelse af personlige oplysninger

Mere info om Apple iCloud:

- iCloud portalen hvor du også kan se dine synkronisrede data som fotos, kontakter, kalender etc.

- iCloud data sikkerhed hvor du kan læse om, hvordan du krypterer dine data, så de kun kan læses på dine enheder.

Om kryptering af data fra start til slut

Data der er krypteret fra start til slut, kan kun dekrypteres på dine godkendte enheder, hvor du er logget ind med dit Appleid. Ingen andre kan få adgang til dine data, der er krypteret fra start til slut – ikke engang Apple. Disse data forbliver sikre, selv i tilfælde af et databrud i skyen. Hvis du mister adgang til din konto, er det kun dig, der kan gendanne disse data. Det gør du ved at bruge krypteringskoden eller adgangskoden til din enhed, en gendannelseskontakt eller en gendannelsesnøgle.”

Konklusion:

Hvis du vil, og bruger Apple produkter, kan du sikre dig ved at vælge, Avanceret databeskyttelse til iCloud .

Dermed er det kun DIG, der kan få adgang til disse data selv ved et databrud. 😃

Bedste backup løsning af Microsoft Office 365:

– Er Cloud backup altid den bedste løsning?

Læs mere: Bedste backup løsning af Microsoft Office 365:Denne artikel fokusere på en anden løsning, måske den passer bedre til jeres setup 🤔

Har du backup af dine data i Microsoft Office 365?

Jeg har tidligere skrevet om vigtigheden af, at du har backup af dine data i skyen.Tror du også, at Microsoft har backup af dine mails og data? 🤣

Cloud eller lokalt:

Grundlæggende er det smartest, at tage backup af data i skyen … eller er det?

Jeg oplever flere og flere, der er trætte af abonnements ordninger. De ønsker sig tilbage til den tid, hvor man købte software/hardware, som man ejede. Ikke noget med månedlige betalinger pr. bruger, man ejede det og kunne bruge det så længe man ønskede.

Fordele ved lokal NAS backup:

Der er flere fordele ved at have en lokal NAS backup. Bl.a. i forhold til kun at stole på offentlig cloud lagring eller ingen backup overhovedet. Andre fordele er:

- Hurtig og nem adgang: Med en lokal NAS backup kan du nemt gendanne dine filer fra eget netværk, uden at skulle downloade dem fra internettet eller fysisk transportere dem fra et andet sted.

- Data og -sikkerhed: Med en lokal NAS backup har du fuld kontrol over dine data og deres placering. Du behøver ikke at bekymre dig om, at dine data bliver kompromitteret, slettet eller ændret af tredjepart eller af uventede ændringer i cloud service politikker og priser.

- Du kan også kryptere dine data på din NAS for at øge deres sikkerhed.

- Besparelse: Med en lokal NAS backup kan du spare penge på offentlig cloud lagring.

Ulemper ved lokal NAS backup:

Selvom en lokal NAS backup har mange fordele, har den også ulemper, du bør være opmærksom på. Nogle af disse ulemper er:

- Hardwarefejl: En lokal NAS backup er ikke immun over for hardwarefejl. Selvom du bruger RAID-konfigurationer til at øge redundansen, er det ikke en garanti for, at data vil være sikre. Derfor er det vigtigt, at have en anden backup-løsning ud over din lokale NAS backup. Du slipper ikke helt for at have en cloud løsning, men denne kan blot være en “kold” arkiverings løsning.

- Kompleksitet og vedligeholdelse: En lokal NAS backup kræver mere opsætning og vedligeholdelse end en cloud løsning. Du skal sørge for, at din NAS er korrekt konfigureret, opdateret og sikret mod uautoriseret adgang eller angreb. Du skal også overvåge din NAS ydeevne, lagerplads og helbred og løse eventuelle problemer, der måtte opstå.

- Strømforbrug og støj: En lokal NAS backup bruger mere strøm og støjer, og har måske også behov for køling.

Eksempel på en lokal backup:

Synology NAS tilbyder backup software af både Microsoft Office og Google Workspace samt backup af lokale servere og klienter.

Så udgiften for at have backup er altså indkøb af en Synology NAS og diske som passer til dit behov. Ingen udgift til licenser eller månedlige abonnementer.

HUSK:

- Krypter din NAS disk i tilfælde af tyveri.

- Check at backup er udført, gerne dagligt, men minimum hver uge.

- Lav jævnlig test af at data kan genskabes.

- Overvej en såkaldte “kold arkiv cloud service” hvor data opbevares et 3. sted, læs mere i min artikel om Hvorfor er backup 3-2-1 vigtig for dig

Passer denne type backup til alle?

Næppe. Den passer nok bedst til SMB virksomheder, og er nok heller ikke lige så avanceret som nogle ville ønske sig. Der er ingen Cloud abonnement og den er skalerbar i forhold til antal brugere. Dette vil være en overskuelig og omkostnings kendt backup løsning.

Min egen løsning

- Synology DS920+ med 3 x 3TB harddiske i RAID 5 som giver mig 7TB til rådighed

- Active Backup Microsoft 365

- Active Backup Google Workspace

- Dropbox sync

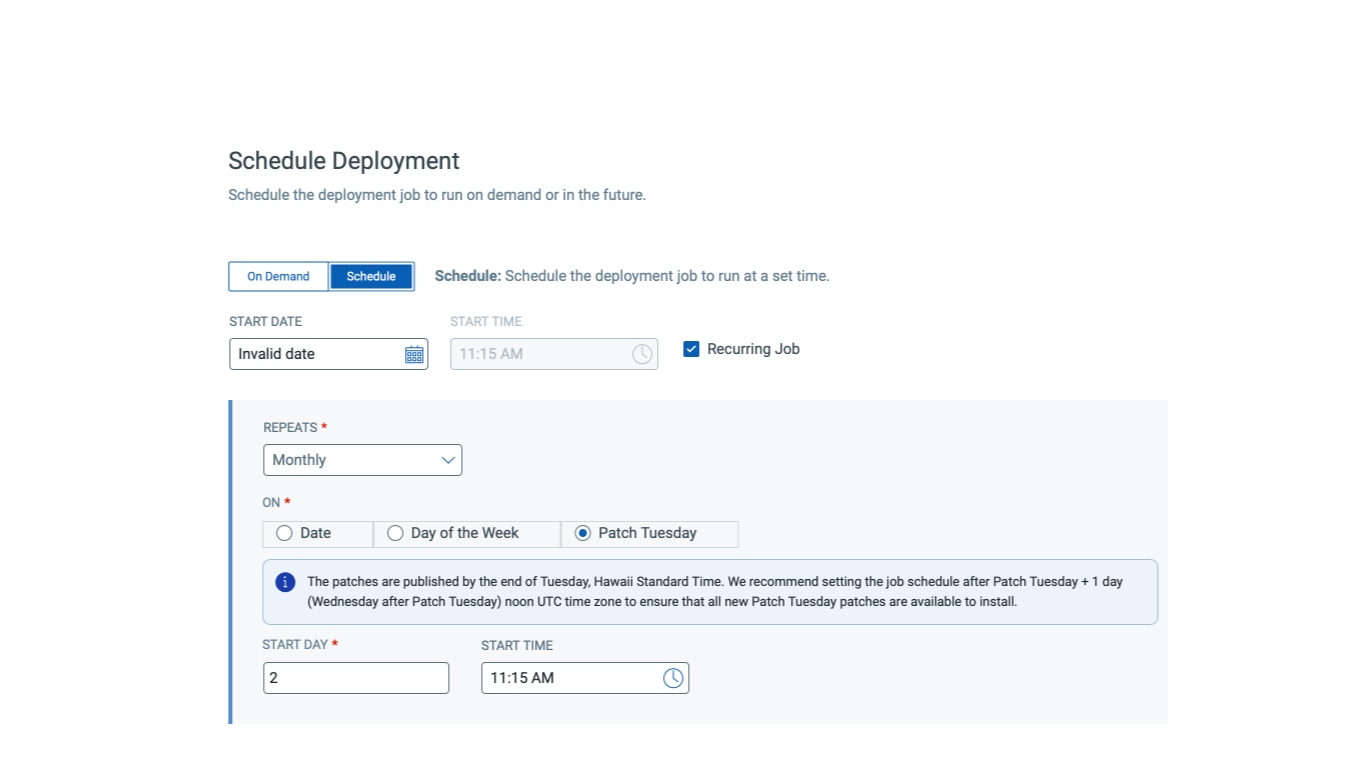

Er Automatisering nøglen til effektiv sårbarhedshåndtering?

Den anden tirsdag i måneden udkommer Microsoft med nye sikkerhedsopdateringer, “Patch Tuesday”, og ofte følger flere producenter som Oracle og Adobe efter.

Læs videre “Er Automatisering nøglen til effektiv sårbarhedshåndtering?”Autocomplete i mail klienter er ikke tilladt!

De fleste sikkerhedsbrud der anmeldes til datatilsynet, skyldes “menneskelige fejl”. Eller gør de?

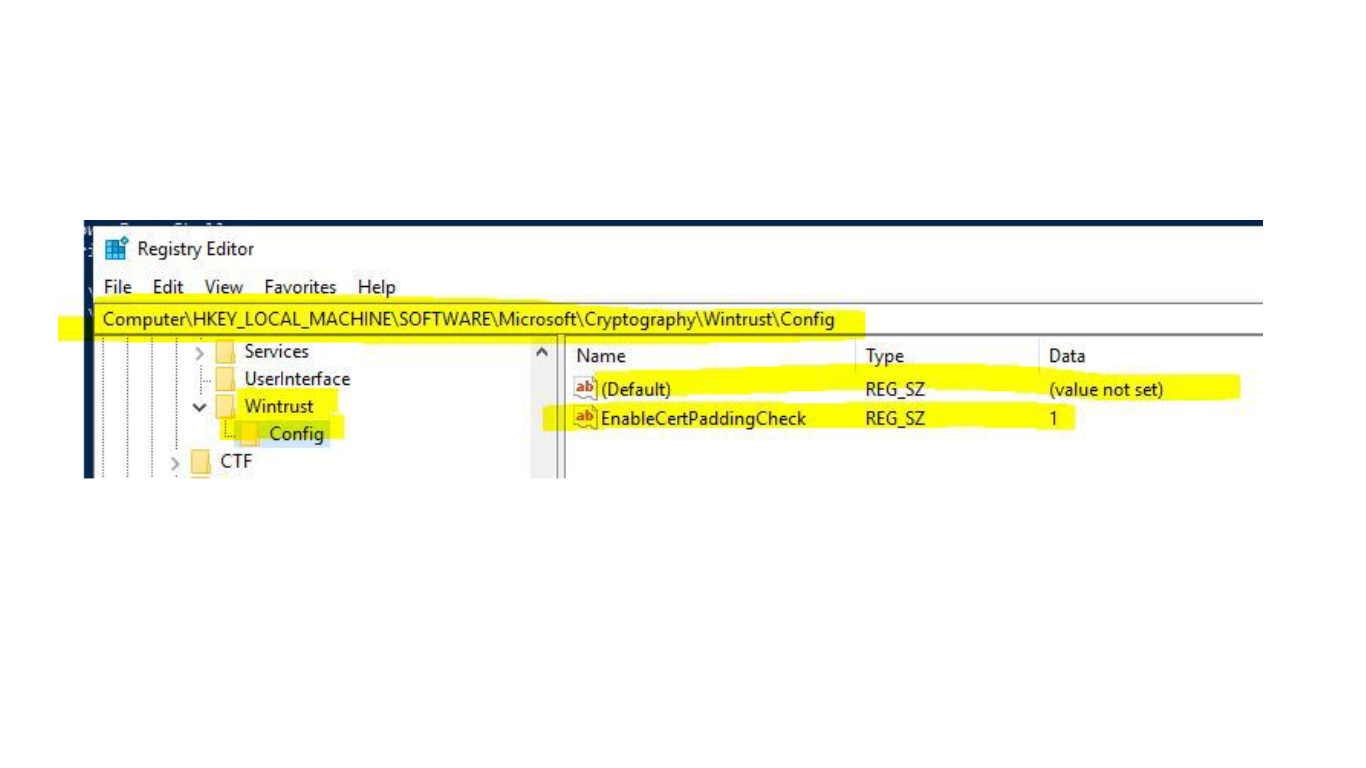

Læs videre “Autocomplete i mail klienter er ikke tilladt!”Kan en sårbarhed altid udbedres med en opdatering?

NEJ er det korte svar…

Hvis du idag bruger et Vulnerability Management system som Qualys, vil du formentlig se, at ALLE dine windows enheder har sårbarheder med betegnelsen “Microsoft WinVerifyTrust Signature Validation Vulnerability “.

Såbarheden kan ikke patches automatisk med et Patch Management system.

Hvad gør jeg så?

Du skal ind og rette i Windows Registry. Noget som jo ikke løses med et traditionel Patch Management system, som Qualys tilbyder.

Så du skal have fat i hver enkelt enhed og opdaterere Registry:

Hvad er risikoen?

Microsoft har meddelt, at de har genudgivet CVE-2013-3900 (maskin oversat tekst) for at informere kunder om tilgængeligheden af EnableCertPaddingCheck. Denne adfærd forbliver tilgængelig som en valgfri funktion gennem indstillingen af en registreringsnøgle, og er tilgængelig på alle understøttede udgaver af Windows, der er udgivet siden d. 10 december 2013.

Microsoft anbefaler, at forfattere af eksekverbare filer overvejer, at tilpasse alle signerede binære filer til den nye verifikationsstandard. Dette gøres ved at sikre, at de ikke indeholder overflødig information i WINCERTIFICATE-strukturen. Microsoft anbefaler også, at kunder tester denne ændring grundigt for at vurdere, hvordan den vil opføre sig i deres miljøer.

Ses sårbarheden udnyttet i dag?

Ja, Qualys Cloud Threat DB player bekræfter, at hacker gruppen Conti forsøger at udnytte sårbarheden fra 2013 til inficering med Malware.

Hvem er Conti?

Hackergruppen “Conti,” også kendt som “Conti Ransomware” eller “Ryuk Conti,” er en kriminel organisation, der er specialiseret i ransomware-angreb. De er kendt for at udføre angreb, hvor de krypterer ofres filer. Derefter kræver de en løsesum (ransom) for at dekryptere dem og gøre dem tilgængelige igen. Hvis ofrene ikke betaler løsesummen, truer gruppen med at offentliggøre de stjålne data.

Næste skridt:

Så nej, det er ikke altid, at en sårbarhed kan udbedres, ved at installere software. Nogle gange skal der foretages ændringer “inde i maven” på operativsystemet. I dette tilfælde skal du rette i:

- HKEYLOCALMACHINESoftwareMicrosoftCryptographyWintrustConfig “EnableCertPaddingCheck”=”1”

- HKEYLOCALMACHINESoftwareWow6432NodeMicrosoftCryptographyWintrustConfig “EnableCertPaddingCheck”=”1”

Mere info:

ChatGPT sikkerheds politik:

I mit sidste blogindlæg; Har i en politik om brug af ChatGPT?, opfordrede jeg til at lavede en politik omkring virksomhedens brug af AI herunder ChatGPT.

Det fik flere til at skrive til mig, om jeg havde et forslag til en AI-politik.

Og det fik mig så til at tænke mere over indholdet, og hvordan man kunne gribe sagen an.

Læs videre “ChatGPT sikkerheds politik:”Har i en politik om brug af ChatGPT?

Det enorme fokus medierne har på AI-drevne assistenter som ChatGPT betyder, at medarbejdere også bliver utrolig nysgerrige.

De ønsker at finde ud af, hvad kan det bruges til, hvilket jo er meget naturligt.

Læs videre “Har i en politik om brug af ChatGPT?”Microsoft Patch Tirsdag , juni 2023

Der er ikke nogle Zero-day sårbarheder som skal opdateres i denne Microsoft Patch Tuesday.

Seks af de 94 sårbarheder, er klassificeret som kritiske og 70 af dem er vigtige.

Der var 17 Microsoft Edge sårbarheder, som blev frigivet tidligere på måneden.

| Sårbarheds kategori | Antal | Klassificering |

| Spoofing Vulnerability | 10 | Important: 9 |

| Denial of Service Vulnerability | 10 |

Critical: 1 Important: 9 |

| Elevation of Privilege Vulnerability | 17 |

Critical: 1 Important: 15 |

| Information Disclosure Vulnerability | 5 | Important: 5 |

| Remote Code Execution Vulnerability | 32 |

Critical: 4 Important: 24 |

| Security Feature Bypass Vulnerability | 3 | Important: 4 |

| Microsoft Edge (Chromium-based) | 17 |

Mere info hos Qualys – Microsoft Patch Tuesday, June 2023 Security

Flere sårbarheder end timer i døgnet!

Den øgede digitalisering betyder, at den digitale risiko øges dag for dag.

Dagligt udgiver producenter opdateringer, der skal lukke de seneste sårbarheder.

Problemet er bare, at det er en uendelig rejse, at skulle opdatere software.

Sårbarheds udviklingen:

- 1990’erne var der 2.594 sårbarheder

- 2000’erne øgedes dette med 796% til 37.321

- 2010 blev der så registreret 135.284

- 2022 blev der tildelt mere end 25.000 unikke CVE

Der er lige nu ca. 192.000 kendte sårbarheder, men det er kun en mindre del af disse, der udgør en risiko for din virksomhed… hvilke?

Flere opdateringer i morgen.

Ligegyldig hvilket system man bruger til at finde og opdatere sine enheder med, vil overblikket i morgen vise endnu flere opdateringer og sårbarheder end i dag.

Du kommer aldrig til at være 100% opdateret!

Tid er vigtig.

Hvis en kendt sårbarhed udnyttes til angreb NU, skal du selvfølgelig fokusere på denne, og ikke på sårbarheder der for nuværende ikke ses udnyttet.

Automatisering.

Klient Sikkerheds opdateringer som browserne Chrome, Edge og standard applikationer som Microsoft Office bør man en gang for alle konfigurere, så de automatisk opdateres, efter at en sikkerhedsopdatering er frigivet.

Overvej at installere Microsofts månedlige tirsdags opdateringer automatisk på klienter.

Fokuser.. hvor du kan reducere risikoen!

Dit sårbarhedsystem skal hjælpe dig med at prioritere. Du skal ikke bare se på den risiko klassificering sårbarheden har fået, for en høj klassificering er ikke altid lig med en høj risko for dig.

Måske findes der endnu ikke en måde at udnytte sårbarheden på. Derfor er det vigtigt at dit Vulnerability Management og Patch Management system, kan fortælle dig hvilke sårbarheder der udnyttes her og nu, og risikoen for netop DIT setup.

Mere info:

Qualys har udgivet deres “2023 Qualys TruRisk Research Report”, der indeholder info baseret på anonymiserede data fra de mere end 2.4 milliarder sårbarheder, deres platform fandt hos kunderne.

Du kan hente rapporten her-> 2023 TruRisk Threat Research Report.

Er kommerciel klient VPN sikker?

Hvorfor du skal være opmærksom på din VPN-udbyders logningspolitik?

Vi har alle hørt om personer, der er blevet hacket eller stjålet online. Derfor er det vigtigt at beskytte data når vi er på farten og bruger offentlige WiFi-netværk. En klient VPN-tjeneste kan hjælpe med at beskytte dine data og give dig en følelse af sikkerhed. Men der er en faktor, som du skal være opmærksom på, når du bruger en VPN-tjeneste: logning.

Logger din VPN udbyder din trafik?

Logning er processen, hvor en VPN-udbyder registrerer og opbevarer brugerdata. Det kan omfatte alt fra din IP-adresse og browserhistorik til din placering og loginoplysninger. Mange VPN-udbydere hævder, at de ikke logger brugerdata. Men nogle udbydere logger alligevel din kommunikation og bruge disse data til at profilere dig og dine online-vaner.

Hvordan beskytter jeg mig mod VPN logning?

Det første du skal undersøge er VPN-udbyderens logningspolitik og sikre dig, at de har en stærk politik, der beskytter dine data og dit privatliv. Du kan også overveje at bruge en betalt VPN-tjeneste, da disse ofte har bedre sikkerhed og bedre logningspolitikker end gratis VPN-tjenester.

Brug ikke din mail adresse

En anden ting er at undgå at dele personlige oplysninger online, når du bruger en VPN-tjeneste. Brug ikke din rigtige e-mailadresse eller dit rigtige navn, når du opretter en konto hos en VPN-udbyder, og husk at bruge 2-faktor og en adgangskode, der er stærk og unik.

Mit bedste råd

Selvom en klient VPN-tjeneste kan hjælpe med at beskytte din kommunikation, er det ikke en fuldstændig løsning. Du bør stadig tage andre forholdsregler for at beskytte dine data. Undgå at bruge offentlige WiFi-netværk til at logge ind på følsomme konti og brug 2-faktor hvor det er muligt.

Endnu en solrig april morgen – Endnu en browser opdatering NU! ☕️ 💻

Onsdag d. 19 april fortalte både Google Chrome, Microsoft Edge, Brave og Vivaldi at deres browsere skal opdateres NU! Endnu zero-day sårbarhed blev konstateret, og udnyttes NU, og samme besked kom jo i fredags.

Læs videre “Endnu en solrig april morgen – Endnu en browser opdatering NU! ☕️ 💻”