Jeg modtager en mail fra en af mine gode venner, der beder mig kigge på en forretningsplan.

Det første der slår mig er, at den er sendt til rigtig mange personer. Dernæst er det ikke måden denne person ville bede mig kigge på en forretningsplan på.

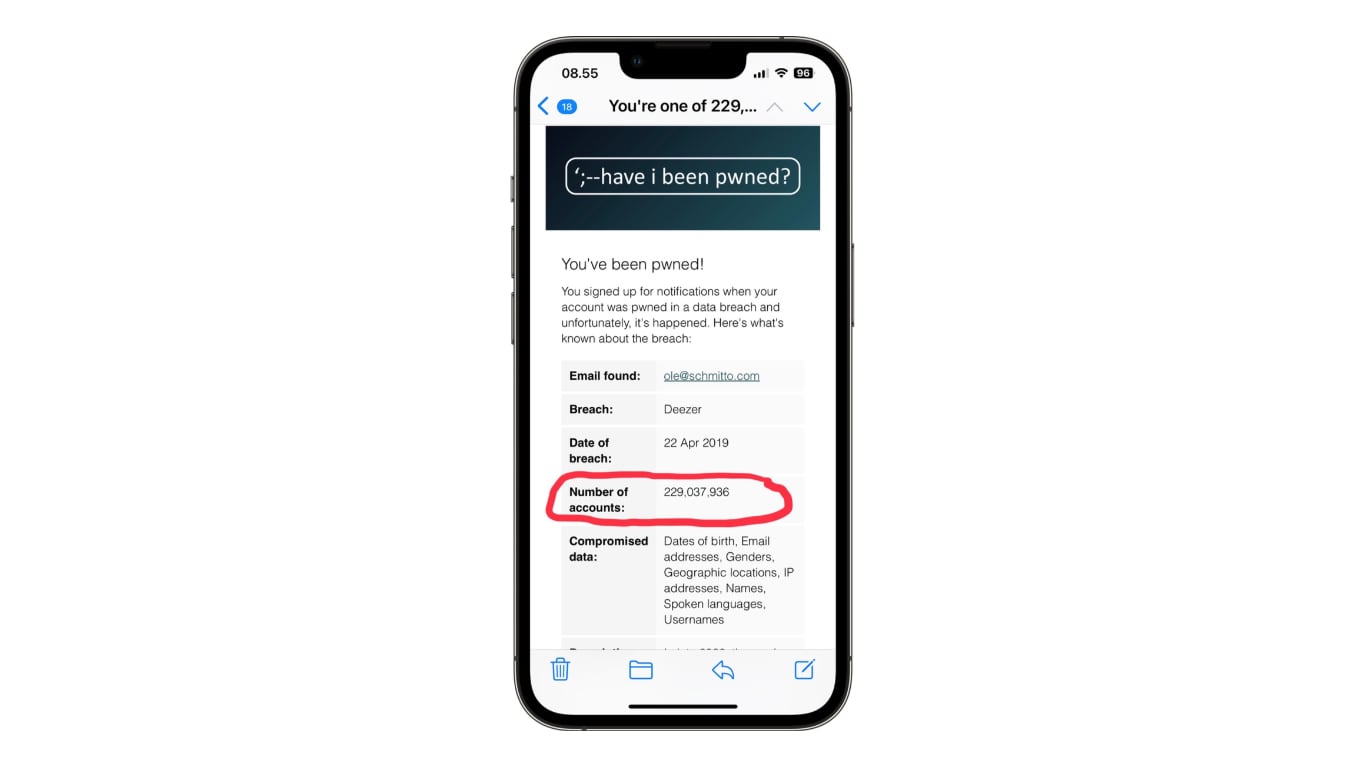

Jeg ringer til vedkommende, og med det samme konstaterer jeg at det er en falsk mail, der kunne have det formål at inficere modtagerens PC. Jeg checker de tekniske data på mail’en, det kan de fleste mail klienter, hvor man kan se afsenders SMTP, og om mail er verificeret via SPF, DMARC og DKIM. Alting indikerede, at mail’en var afsendt fra kontaktens konto. Så det betyder, at en fremmede har adgang til hans mail konto.

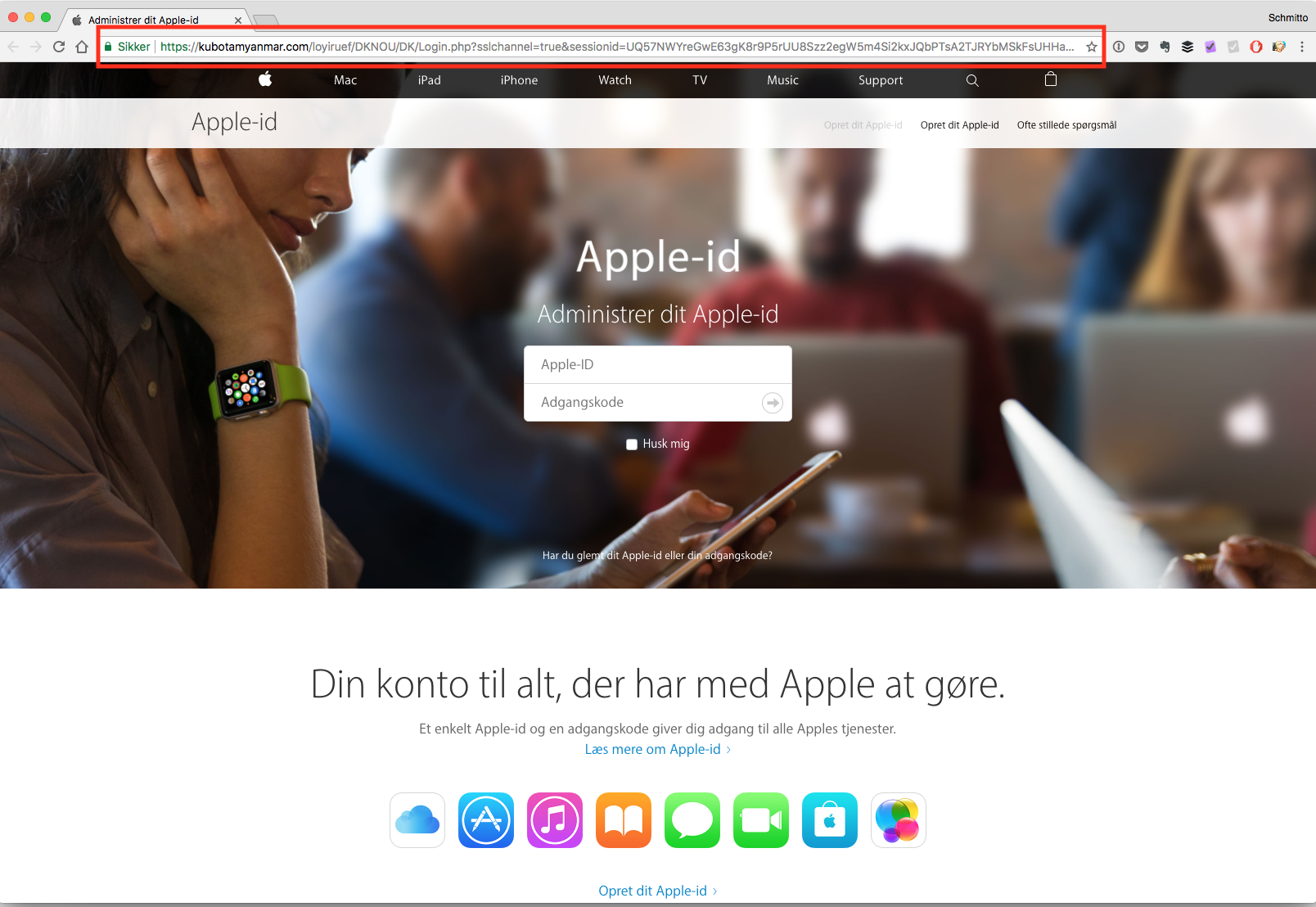

I mail’en er der et link til forretningsplanen, og linket er placeret i afsenders OneDrive, så dokumentet er placeret på det korrekte domain. Så her er der jo gjort alt for, at denne mail skal opfattes af modtager som OK.

Oprydningen

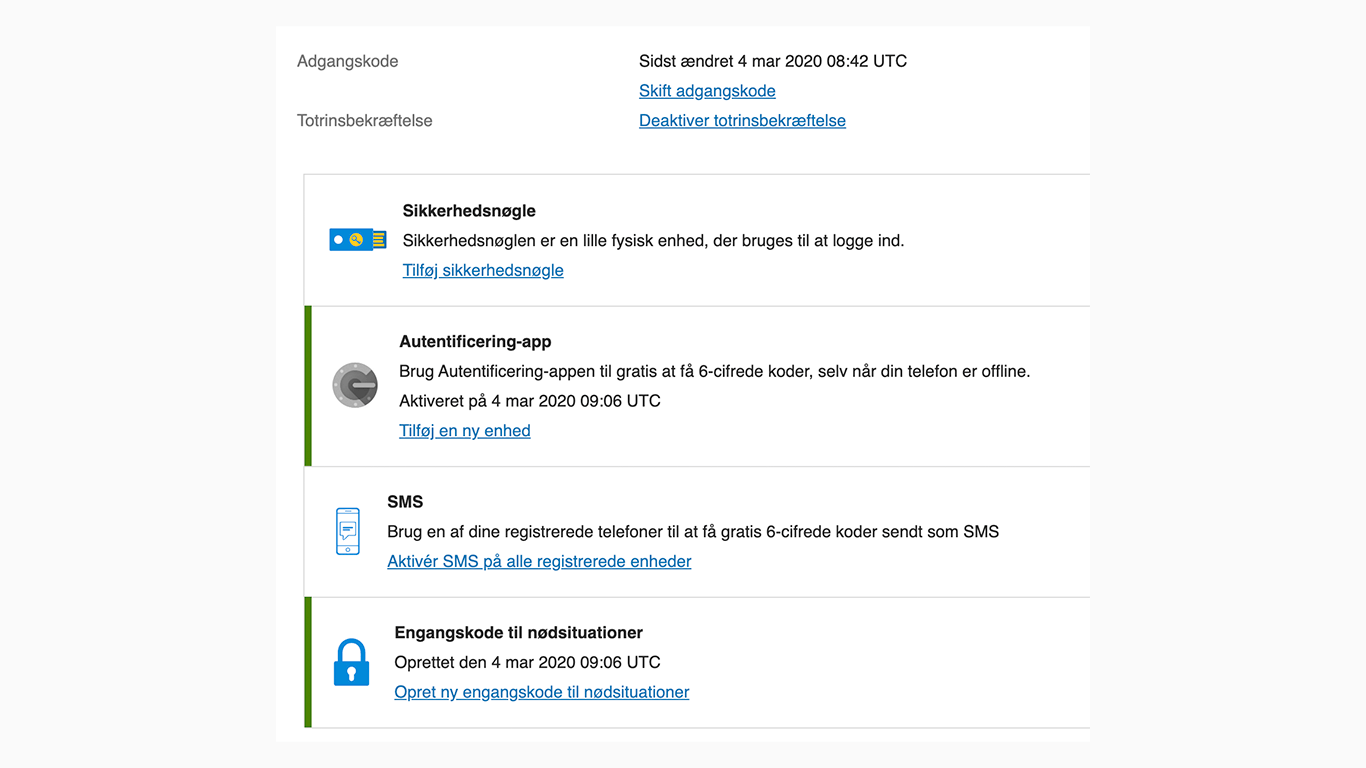

Det første jeg foreslår er, at password ændres, så vi med det samme lukker angriberen ude. Det viste sig desværre, at 2-faktor ikke var aktiveret her.

Det specielle er, at man kan ikke se den afsendte mail i send boksen. Jeg returnerer nu den afsendte mail, så han kan se den, men den kommer aldrig frem. Det viser sig her, at den ligger i skraldespanden, sammen med en del andre indkomne mails.

Jeg beder ham logge ind på hans O365 online konto på https://outlook.Office.com og derinde trykke på “tandhjulet” oppe i højre hjørne, i søgefelt skrive “regler” og så vælge “regler for inboks”. Her finder vi en regel der siger, at ALLE indgående mails sendes direkte til skraldespanden.

Hvad skete der egentlig?

- Adgang til mail i O365 Angriberen har på et tidspunkt fået adgang til O365 mail konto, med brugernavn og password, og da personen ikke har aktiveret 2-faktor, er det alt, der kræves for at få adgang.

- Dokument der redirigerer Angriben har lagt sit dokument indeholdende en URL, der automatisk henviser til en hjemmeside, angriberen kontrollerer.

- Inficering af PC når du trykker på linket i mail’en, sendes du altså til angriberens hjemmeside. Den tjekker hvilken browser du bruger, forsøger at udnytte sårbarheder i denne og ransomware fil hentes. Brugeren skal måske klikke på “dokumentet”, for at installere et program der krypterer harddisken og alle dens data, og man skal nu betale “løsesum” for at få sine data igen, eller genskabe fra backup.

- Inboks regel i O365, der tager alle indkomne mails og sletter dem. Da det er i skyen, er reglen altid aktiv, hvad enten PC’en kører eller ej.

Hvordan undgår man et sådan angreb?

2-faktor aktivering på mail konto ville have forhindret angriberen i at logge ind. Den ville også have givet et hint om, at der var nogen, der havde ens brugernavn og passwords, for man ville jo modtage en besked om 2-faktor godkendelse, selvom man ikke selv havde bedt om det.

Beskyttelse mod indkomne trusler

Udover at beskytte sin mailkonto mod uautoriseret adgang, bør man også beskytte den mod indkomne trusler.

Office 365 Advanced Threat Protection giver dig bedre sikkerhed på mails, blandt andet i forbindelse med vedhæftede filer og links.

3. parts løsninger som Trend Micro tilbyder også løsninger, der giver endnu bedre mail sikkerhed.